Jak používat Wireshark? Analýza provozu. Wireshark (sniffer síťových paketů) Video návod k použití Acrylic WiFi s Wireshark v OS Windows

Wireshark je výkonný síťový analyzátor, který lze použít k analýze provozu procházejícího síťovým rozhraním vašeho počítače. Můžete jej potřebovat k detekci a řešení problémů se sítí, ladění webových aplikací, síťových programů nebo stránek. Wireshark umožňuje plně zobrazit obsah paketu na všech úrovních, takže můžete lépe porozumět tomu, jak síť funguje na nízké úrovni.

Všechny pakety jsou zachycovány v reálném čase a poskytovány ve snadno čitelném formátu. Program podporuje velmi výkonný systém filtrování, barevné zvýraznění a další funkce, které vám pomohou najít ty správné balíčky. V tomto tutoriálu se podíváme na to, jak používat Wireshark k analýze provozu. Nedávno vývojáři začali pracovat na druhé větvi programu Wireshark 2.0, bylo v ní provedeno mnoho změn a vylepšení, zejména pro rozhraní. To je to, co použijeme v tomto článku.

Než přejdete k úvahám o způsobech analýzy provozu, musíte podrobněji zvážit, jaké funkce program podporuje, s jakými protokoly může pracovat a co umí. Zde jsou hlavní funkce programu:

- Zachyťte pakety v reálném čase z kabelového nebo jakéhokoli jiného typu síťových rozhraní a také čtěte ze souboru;

- Jsou podporována následující sběrná rozhraní: Ethernet, IEEE 802.11, PPP a lokální virtuální rozhraní;

- Pakety lze filtrovat na základě mnoha parametrů pomocí filtrů;

- Všechny známé protokoly jsou v seznamu zvýrazněny různými barvami, například TCP, HTTP, FTP, DNS, ICMP a tak dále;

- Podpora pro zachycení provozu VoIP hovorů;

- Dešifrování HTTPS provozu je podporováno, pokud je k dispozici certifikát;

- Dešifrování WEP a WPA provozu bezdrátových sítí pomocí klíče a handshake;

- Zobrazení statistik zatížení sítě;

- Zobrazení obsahu balíčku pro všechny síťové vrstvy;

- Zobrazuje čas odeslání a příjmu balíků.

Program má mnoho dalších funkcí, ale toto byly ty hlavní, které by vás mohly zajímat.

Jak používat Wireshark

Předpokládám, že program již máte nainstalovaný, ale pokud ne, můžete si jej nainstalovat z oficiálních repozitářů. Chcete-li to provést, zadejte příkaz v Ubuntu:

sudo apt install wireshark

Po instalaci najdete program v hlavním menu distribuce. Wireshark musíte spouštět s právy superuživatele, protože jinak nebude schopen analyzovat síťové pakety. To lze provést z hlavní nabídky nebo prostřednictvím terminálu pomocí příkazu pro KDE:

A pro Gnome/Unity:

Hlavní okno programu je rozděleno do tří částí: první sloupec obsahuje seznam síťových rozhraní dostupných pro analýzu, druhý - možnosti otevírání souborů a třetí - nápovědu.

Analýza síťového provozu

Chcete-li zahájit analýzu, vyberte síťové rozhraní, například eth0, a klikněte na tlačítko Start.

Poté se otevře následující okno, již s proudem paketů, které procházejí rozhraním. Toto okno je také rozděleno do několika částí:

- Nejlepší část- jedná se o nabídky a panely s různými tlačítky;

- Seznam balíčků- poté se zobrazí tok síťových paketů, které budete analyzovat;

- obsah balení- hned níže je obsah vybraného balíčku, je rozdělen do kategorií v závislosti na úrovni přepravy;

- Skutečný výkon- úplně dole je obsah balení zobrazen v reálné podobě i v HEX formě.

Kliknutím na libovolný balíček můžete analyzovat jeho obsah:

Zde vidíme paket požadavku DNS k získání IP adresy webu, v samotném požadavku je odeslána doména a v paketu odpovědi obdržíme naši otázku i odpověď.

Pro pohodlnější prohlížení můžete balíček otevřít v novém okně poklepáním na záznam:

Filtry Wireshark

Ruční procházení balíčků, abyste našli ty, které potřebujete, je velmi nepohodlné, zvláště s aktivním vláknem. Proto je pro tento úkol lepší použít filtry. Pro zadávání filtrů je pod nabídkou speciální řádek. Můžete kliknout Výraz otevřít návrhář filtrů, ale je jich hodně, takže se podíváme na ty nejzákladnější:

- ip.dst- cílová IP adresa;

- ip.src- IP adresa odesílatele;

- ip.addr- IP odesílatele nebo příjemce;

- ip.proto- protokol;

- tcp.dstport- cílový přístav;

- tcp.srcport- port odesílatele;

- ip.ttl- TTL filtr, určuje vzdálenost sítě;

- http.request_uri- požadovaná adresa webu.

Chcete-li určit vztah mezi polem a hodnotou ve filtru, můžete použít následující operátory:

- == - rovná se;

- != - nerovná se;

- < - méně;

- > - více;

- <= - menší nebo rovno;

- >= - více nebo stejné;

- zápasy- regulární výraz;

- obsahuje- obsahuje.

Chcete-li kombinovat více výrazů, můžete použít:

- && - oba výrazy musí být pravdivé pro balík;

- || - jeden z výrazů může být pravdivý.

Nyní se podívejme blíže na několik filtrů na příkladech a pokusme se porozumět všem znakům vztahů.

Nejprve vyfiltrujme všechny pakety odeslané na adresu 194.67.215.. Zadejte řetězec do pole filtru a klikněte na Aplikovat. Pro pohodlí lze filtry Wireshark uložit pomocí tlačítka Uložit:

ip.dst == 194.67.215.125

A abyste mohli přijímat nejen odeslané pakety, ale také ty přijaté jako odpověď z tohoto uzlu, můžete kombinovat dvě podmínky:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Můžeme také vybrat přenesené velké soubory:

http.content_length > 5000

Filtrováním Content-Type můžeme vybrat všechny obrázky, které byly nahrány; Pojďme analyzovat provoz Wireshark, pakety, které obsahují slovo obrázek:

http.content_type obsahuje obrázek

Chcete-li filtr vymazat, můžete stisknout tlačítko Průhledná. Stává se, že ne vždy znáte všechny informace potřebné pro filtrování, ale chcete jen prozkoumat síť. Můžete přidat libovolné pole balíčku jako sloupec a zobrazit jeho obsah v obecném okně pro každý balíček.

Například chci zobrazit TTL (čas do života) paketu jako sloupec. Chcete-li to provést, otevřete informace o balíčku, vyhledejte toto pole v části IP. Poté vyvolejte kontextovou nabídku a vyberte možnost Použít jako sloupec:

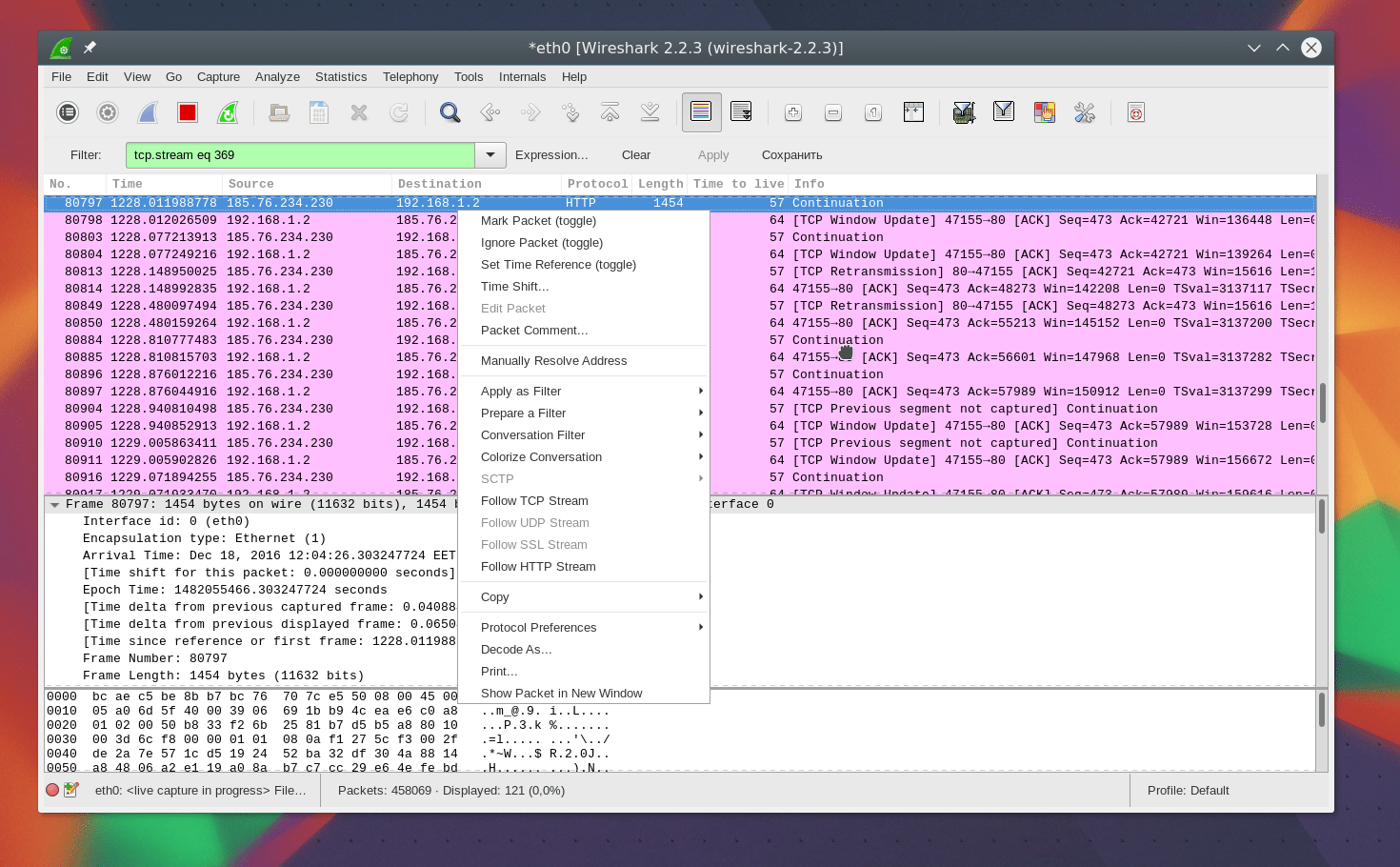

Stejným způsobem můžete vytvořit filtr založený na libovolném požadovaném poli. Vyberte jej a vyvolejte kontextovou nabídku, poté klikněte Použít jako filtr nebo Připravte jako filtr a poté vyberte Vybraný pro zobrazení pouze vybraných hodnot, popř Nevybraný jak je odstranit:

Zadané pole a jeho hodnota se použije nebo v druhém případě vloží do pole filtru:

Tímto způsobem můžete do filtru přidat pole libovolného balíčku nebo sloupce. Tato možnost je také v kontextovém menu. K filtrování protokolů můžete použít jednodušší podmínky. Pojďme například analyzovat provoz Wireshark pro protokoly HTTP a DNS:

Další zajímavou funkcí programu je použití Wireshark ke sledování konkrétní relace mezi počítačem uživatele a serverem. Chcete-li to provést, otevřete kontextovou nabídku balíčku a vyberte Sledujte stream TCP.

Poté se otevře okno, ve kterém najdete všechna data přenesená mezi serverem a klientem:

Diagnostika problémů Wireshark

Možná vás zajímá, jak používat Wireshark 2.0 k detekci problémů ve vaší síti. K tomu slouží kulaté tlačítko v levém dolním rohu okna, po kliknutí na něj se otevře okno Expet Tools. V něm Wireshark shromažďuje všechny chybové zprávy a problémy se sítí:

Okno je rozděleno na záložky jako Chyby, Varování, Upozornění, Chaty. Program dokáže filtrovat a najít mnoho síťových problémů a zde je můžete velmi rychle vidět. Zde jsou také podporovány filtry Wireshark.

Analýza provozu Wireshark

Můžete velmi snadno pochopit, co si uživatelé stáhli a jaké soubory si prohlíželi, pokud připojení nebylo šifrované. Program odvádí velmi dobrou práci při extrahování obsahu.

Chcete-li to provést, musíte nejprve zastavit zachycení provozu pomocí červeného čtverce na panelu. Poté otevřete nabídku Soubor -> Exportovat objekty -> HTTP:

SmartSniff umožňuje zachytit síťový provoz a zobrazit jeho obsah v ASCII. Program zachycuje pakety procházející síťovým adaptérem a zobrazuje obsah paketů v textové podobě (protokoly http, pop3, smtp, ftp) a jako hexadecimální výpis. K zachycení paketů TCP/IP používá SmartSniff následující techniky: raw sockets - RAW Sockets, WinCap Capture Driver a Microsoft Network Monitor Driver. Program podporuje ruský jazyk a je snadno použitelný.

Program Sniffer pro zachycení paketů

|

SmartSniff zobrazuje následující informace: název protokolu, místní a vzdálenou adresu, místní a vzdálený port, místní uzel, název služby, objem dat, celkovou velikost, čas zachycení a čas posledního paketu, trvání, místní a vzdálenou MAC adresu, země a datový paket obsah . Program má flexibilní nastavení, implementuje funkci zachytávacího filtru, rozbalování http odpovědí, převod IP adres, utilita je minimalizována na systémovou lištu. SmartSniff generuje zprávu o tocích paketů jako HTML stránku. Program umí exportovat TCP/IP streamy.

Úvod

Někdy vznikají problémy s provozem počítačové sítě a síťového zásobníku uzlů, jejichž příčiny je obtížné odhalit známými nástroji pro sběr statistik (jako je netstat) a standardními aplikacemi založenými na protokolu ICMP (ping, traceroute/ tracert atd.). V takových případech je pro diagnostiku problémů často nutné použít specifičtější nástroje, které umožňují zobrazit (naslouchat) síťovému provozu a analyzovat jej na úrovni přenosových jednotek jednotlivých protokolů ( „čichání“, čichání).

Analyzátory síťových protokolů nebo "čichači" jsou nesmírně užitečné nástroje pro studium chování síťových uzlů a identifikaci síťových problémů. Samozřejmě, jako každý nástroj, například ostrý nůž, může být sniffer jak požehnáním v rukou správce systému nebo inženýra bezpečnosti informací, tak zbraní zločinu v rukou počítačového útočníka.

Takový specializovaný software obvykle používá „promiskuitní“ (promiskuitní) režim provozu síťového adaptéru monitorovat počítač (zejména k zachycení provozu ze segmentu sítě, portu přepínače nebo směrovače). Jak víte, podstatou tohoto režimu je ke zpracování všech rámců přicházejících do rozhraní a nejen ty určené pro MAC adresu síťové karty a vysílání, jak se to děje v běžném režimu.

Produkt diskutovaný v tomto článku Wireshark je známý nástroj pro zachycování a interaktivní analýzu síťového provozu, ve skutečnosti standard v průmyslu a vzdělávání. NA Klíčové vlastnosti Wireshark může zahrnovat: multiplatformní (Windows, Linux, Mac OS, FreeBSD, Solaris atd.); schopnost analyzovat stovky různých protokolů; podpora grafického operačního režimu i rozhraní příkazového řádku (utilita tshark); výkonný systém filtrování provozu; export pracovních výsledků do formátů XML, PostScript, CSV atd.

Dalším důležitým faktem je, že Wireshark je software s otevřeným zdrojovým kódem. šířeno pod licencí GNU GPLv2, tj. Tento produkt můžete volně používat, jak chcete.

Instalace Wireshark

K dispozici je nejnovější verze Wiresharku pro operační systémy Windows a OS X a také zdrojový kód stáhnout z webu projektu. Pro linuxové distribuce a BSD systémy je tento produkt obvykle dostupný ve standardních nebo doplňkových úložištích. Snímky obrazovky publikované v tomto článku byly převzaty z verze 1.6.2 Wireshark pro Windows. S úspěchem lze použít i dřívější verze programu, které lze nalézt v repozitářích operačních systémů podobných Unixu, protože Wireshark je již dlouho stabilním a funkčním produktem.

Wireshark je založen na knihovně Pcap (Packet Capture)., která poskytuje aplikační programovací rozhraní pro implementaci nízkoúrovňových funkcí interakce se síťovými rozhraními (zejména odposlech a generování libovolných přenosových jednotek síťových protokolů a lokálních síťových protokolů). Knihovna Pcap je také základem tak dobře známých síťových nástrojů, jako jsou tcpdump, snort, nmap, kismet atd. U systémů podobných Unixu je Pcap obvykle přítomen ve standardních softwarových úložištích. Pro rodinu operačních systémů Windows existuje verze Pcap s názvem Winpcap. Můžeš stáhnout z webu projektu. To však obvykle není nutné, protože knihovna Winpcap je součástí instalačního balíčku Wireshark pro Windows.

Proces instalace programu není obtížný pro žádný operační systém, samozřejmě přizpůsobený specifikům platformy, kterou používáte. Například Wireshark na Debian/Ubuntu je nainstalován tak, že neprivilegovaní uživatelé ve výchozím nastavení nemají právo zachycovat pakety, takže program musí být spuštěn pomocí mechanismu sudo user ID (nebo provést potřebné manipulace podle dokumentace standardu DEB balíček).

Základy práce s Wireshark

Uživatelské rozhraní Wireshark je postaveno na horní části knihovny GTK+(GIMP Toolkit). Hlavní okno programu obsahuje tyto prvky: menu, panely nástrojů a zobrazovací filtry, seznam balíčků, podrobný popis vybraného balíčku, zobrazení bajtů balíčku (v hexadecimální soustavě a textu) a stavový řádek:

Je třeba poznamenat, že uživatelské rozhraní programu je dobře navržené, poměrně ergonomické a poměrně intuitivní, což uživateli umožňuje soustředit se na studium síťových procesů, aniž by jej rozptylovaly maličkosti. Kromě toho jsou všechny funkce a podrobnosti používání Wireshark podrobně popsány v uživatelský manuál. Tento článek se proto zaměřuje na funkčnost daného produktu, jeho vlastnosti ve srovnání s jinými sniffery, například se známou konzolovou utilitou tcpdump.

Ergonomie Wiresharku tedy odráží vícevrstvý přístup k poskytování síťových interakcí. Vše se děje tak, že výběrem síťového paketu ze seznamu má uživatel možnost zobrazit všechny hlavičky (vrstvy) a také hodnoty polí každé vrstvy síťového paketu, počínaje od obal - Ethernetový rámec, samotná IP hlavička, hlavička transportní vrstvy a aplikační datový protokol obsažené v balíčku.

Nezpracovaná data pro zpracování může Wireshark získat v reálném čase nebo je importovat ze souboru výpisu síťového provozu a více výpisů pro analytické úlohy lze spojit do jednoho za běhu.

Problém hledání potřebných paketů ve velkých objemech zachyceného provozu je vyřešen dva typy filtrů: sběr návštěvnosti (filtry zachycení) a on zobrazit filtry. Filtry kolekce Wireshark jsou založeny na jazyku filtru knihovny Pcap, tzn. Syntaxe je v tomto případě podobná syntaxi obslužného programu tcpdump. Filtr je řada primitiv kombinovaných, je-li to nutné, s logickými funkcemi (a, nebo, ne). Často používané filtry lze uložit do profil pro opětovné použití.

Obrázek ukazuje profil sběrných filtrů Wireshark:

Síťový analyzátor paketů Wireshark má také svůj vlastní jednoduchý, ale na funkce bohatý zobrazit jazyk filtru. Hodnotu každého pole v hlavičce paketu lze použít jako kritérium filtrování(například ip.src je zdrojová IP adresa v síťovém paketu, frame.len je délka ethernetového rámce atd.). Pomocí porovnávacích operací lze hodnoty pole porovnat se zadanými hodnotami(například frame.len a zkombinujte několik výrazů s logickými operátory (například: ip.src==10.0.0.5 a tcp.flags.fin). Dobrým pomocníkem v procesu konstrukce výrazů je okno pro nastavení pravidel zobrazení (Filter Expression):

Nástroje pro analýzu síťových paketů

Zatímco protokoly bez připojení lze studovat pouhým pohledem na jednotlivé pakety a výpočtem statistik, studium provozu protokolů orientovaných na připojení je značně zjednodušeno dostupností dalších funkcí pro analýzu postupu síťových interakcí.

Jednou z užitečných funkcí Wiresharku je "Sledovat TCP Stream"(doslova „Follow TCP stream“) podnabídka analýzy „Analyze“, která vám umožňuje extrahovat data aplikačního protokolu z TCP segmentů toku, do kterého vybraný paket patří:

Další zajímavou položkou v podnabídce analýzy je "Expert Info Composite", který otevře okno vestavěného expertního systému Wireshark, který se pokusí odhalit chyby a komentáře v paketech, automaticky vybrat jednotlivá spojení z výpisu a charakterizovat je. Tento modul je ve vývoji a je vylepšován od verze k verzi programu.

V podnabídce statistiky "Statistika" byly shromážděny možnosti, které vám umožňují vypočítat všechny druhy statistických charakteristik studovaného provozu, vytvořit grafy intenzity síťových toků, analyzovat dobu odezvy služeb atd. Ano, bod "Hierarchie protokolu" zobrazuje statistiky ve formě hierarchického seznamu protokolů s uvedením procenta celkového provozu, počtu paketů a bajtů přenesených daným protokolem.

Funkce "koncový bod" poskytuje víceúrovňové statistiky o příchozím/odchozím provozu každého uzlu. Odstavec "konverzace"(doslova „konverzace“) vám umožňuje určit objemy provozu různých protokolů (linkové, síťové a transportní vrstvy modelu propojení otevřených systémů) přenášených mezi uzly, které se vzájemně ovlivňují. Funkce "Délky balení" zobrazuje rozložení paketů podle jejich délky.

Odstavec "Graf toku..." graficky znázorňuje toky paketů. V tomto případě, když vyberete prvek v grafu, aktivuje se odpovídající balíček v seznamu v hlavním okně programu:

Samostatná podnabídka v nejnovějších verzích Wiresharku je věnována IP telefonii. V podnabídce „Nástroje“ je položka "Pravidla ACL brány firewall", se pokusí vytvořit pravidlo brány firewall pro vybraný balíček (verze 1.6.x podporuje formáty Cisco IOS, IP Filter, IPFirewall, Netfilter, Packet Filter a Windows Firewall).

Program má také vestavěný lehký interpret programovací jazyk lua. Pomocí Lua můžete vytvořit vlastní dekodéry protokolů a obslužné rutiny událostí ve Wiresharku.

Místo závěru

Síťový paketový analyzátor Wireshark je příkladem Opensource produktu, který je úspěšný jak v rámci platformy Unix/Linux, tak je oblíbený mezi uživateli Windows a Mac OS X. Samozřejmě kromě Wiresharku existují i těžká, komplexní inteligentní řešení v této oblasti. výzkumu síťového provozu, jehož funkčnost je mnohem širší. Ale zaprvé stojí spoustu peněz a zadruhé je obtížné je naučit se a ovládat; za třetí, musíte pochopit, že ne vše lze automatizovat a žádný expertní systém nenahradí dobrého specialistu. Pokud tedy čelíte úkolům, které vyžadují analýzu síťového provozu, pak je Wireshark nástrojem pro vás. A fanoušci příkazového řádku mohou tento nástroj používat tshark - konzolová verze Wireshark.

Mnoho uživatelů počítačových sítí obecně nezná pojem „sniffer“. Zkusme definovat, co je to sniffer, jednoduchým jazykem netrénovaného uživatele. Nejprve se ale ještě musíte ponořit do předdefinice samotného pojmu.

Sniffer: co je to sniffer z pohledu anglického jazyka a výpočetní techniky?

Ve skutečnosti není vůbec těžké určit podstatu takového softwarového nebo hardwarově-softwarového komplexu, pokud tento termín jednoduše přeložíte.

Tento název pochází z anglického slova sniff (sniff). Odtud pochází význam ruského výrazu „čichač“. Co je to sniffer v našem chápání? „Sniffer“ schopný monitorovat využití síťového provozu, nebo jednodušeji, špión, který může zasahovat do provozu místních nebo internetových sítí a získávat informace, které potřebuje, na základě přístupu přes protokoly přenosu dat TCP/IP.

Dopravní analyzátor: jak to funguje?

Udělejme rezervaci hned: sniffer, ať už se jedná o softwarovou nebo sharewarovou komponentu, je schopen analyzovat a zachycovat provoz (vysílaná a přijímaná data) výhradně prostřednictvím síťových karet (Ethernet). Co se stalo?

Síťové rozhraní není vždy chráněno firewallem (opět softwarovým nebo hardwarovým), a proto se zachycení přenášených či přijímaných dat stává pouze technologickou záležitostí.

V rámci sítě jsou informace přenášeny napříč segmenty. V rámci jednoho segmentu mají být datové pakety odesílány absolutně všem zařízením připojeným k síti. Segmentované informace jsou předávány směrovačům (routerům) a poté přepínačům (přepínačům) a koncentrátorům (hubům). Odesílání informací se provádí rozdělením paketů tak, aby koncový uživatel obdržel všechny části balíčku spojené dohromady ze zcela odlišných cest. „Poslouchání“ všech potenciálních cest od jednoho předplatitele k druhému nebo interakce internetového zdroje s uživatelem tedy může poskytnout nejen přístup k nešifrovaným informacím, ale také k některým tajným klíčům, které mohou být také zaslány v takovém procesu interakce. . A zde se ukazuje, že síťové rozhraní je zcela nechráněné, protože do něj zasahuje třetí strana.

Dobré úmysly a zlé úmysly?

Sniffery lze použít pro dobré i špatné. Nemluvě o negativním dopadu, stojí za zmínku, že takové softwarové a hardwarové systémy jsou poměrně často využívány systémovými administrátory, kteří se snaží sledovat akce uživatelů nejen na síti, ale také jejich chování na internetu z hlediska navštívených zdrojů, aktivované stahování do počítačů nebo odesílání z nich .

Metoda, kterou síťový analyzátor funguje, je poměrně jednoduchá. Čichač detekuje odchozí a příchozí provoz stroje. Nemluvíme o interní nebo externí IP. Nejdůležitějším kritériem je tzv. MAC adresa, jedinečná pro jakékoli zařízení připojené ke globálnímu webu. Používá se k identifikaci každého stroje v síti.

Typy čichačů

Ale podle typu je lze rozdělit do několika hlavních:

- Hardware;

- software;

- hardware a software;

- online applety.

Behaviorální detekce přítomnosti snifferu v síti

Stejný WiFi sniffer poznáte podle zatížení sítě. Pokud je zřejmé, že datový přenos nebo připojení není na úrovni udávané poskytovatelem (nebo router umožňuje), měli byste tomu okamžitě věnovat pozornost.

Na druhou stranu může poskytovatel spustit i softwarový sniffer pro sledování provozu bez vědomí uživatele. Ale uživatel o tom zpravidla ani neví. Ale organizace poskytující služby komunikace a připojení k internetu tak uživateli zaručuje úplnou bezpečnost z hlediska zachycení záplav, samoinstalace klientů různých trojských koní, špionů atd. Takové nástroje jsou však spíše softwarové a nemají velký dopad na síť nebo uživatelské terminály.

Online zdroje

Ale online analyzátor provozu může být obzvláště nebezpečný. Primitivní počítačový hackerský systém je postaven na použití snifferů. Technologie ve své nejjednodušší podobě se scvrkává na skutečnost, že útočník se nejprve zaregistruje na určitém zdroji a poté na stránku nahraje obrázek. Po potvrzení stažení je vydán odkaz na online sniffer, který je potenciální oběti zaslán např. ve formě emailu nebo stejné SMS zprávy s textem jako „Dostali jste gratulaci od so-a -tak. Chcete-li otevřít obrázek (pohlednici), klikněte na odkaz.“

Naivní uživatelé kliknou na zadaný hypertextový odkaz, v důsledku čehož se aktivuje rozpoznání a externí IP adresa se předá útočníkovi. Pokud má příslušnou aplikaci, bude moci nejen prohlížet všechna data uložená v počítači, ale také snadno zvenčí měnit nastavení systému, což si místní uživatel ani neuvědomí, přičemž takovou změnu bude považovat za vliv viru. Ale skener při kontrole neukáže žádné hrozby.

Jak se chránit před zachycením dat?

Ať už se jedná o WiFi sniffer nebo jakýkoli jiný analyzátor, stále existují systémy na ochranu před neoprávněným skenováním provozu. Existuje pouze jedna podmínka: musí být instalovány pouze tehdy, pokud jste si zcela jisti „odposlechem“.

Takové softwarové nástroje se nejčastěji nazývají „antisniffers“. Ale pokud se nad tím zamyslíte, jedná se o tytéž čichací programy, které analyzují provoz, ale blokují jiné programy, které se snaží přijímat

Z toho plyne legitimní otázka: vyplatí se instalovat takový software? Možná jeho hackování hackery způsobí ještě větší škody, nebo samo zablokuje to, co by mělo fungovat?

V nejjednodušším případě se systémy Windows je lepší použít jako ochranu vestavěný firewall. Někdy může dojít ke konfliktům s nainstalovaným antivirem, ale to se často týká pouze bezplatných balíčků. Profesionální zakoupené nebo měsíčně aktivované verze takové nedostatky nemají.

Místo doslovu

To je vše o konceptu „sniffer“. Myslím, že mnoho lidí již přišlo na to, co je sniffer. Nakonec zůstává otázka: jak správně bude běžný uživatel takové věci používat? Jinak mezi mladými uživateli lze občas zaznamenat sklon k počítačovému chuligánství. Myslí si, že hacknutí cizího počítače je něco jako zajímavá soutěž nebo sebepotvrzení. Bohužel nikdo z nich ani nepřemýšlí o důsledcích, ale identifikovat útočníka pomocí stejného online snifferu je velmi snadné podle jeho externí IP například na webu WhoIs. Je pravda, že jako umístění bude uvedeno umístění poskytovatele, země a město však budou určeny přesně. Pak je to otázka maličkostí: buď výzva poskytovateli, aby zablokoval terminál, ze kterého byl neoprávněný přístup, nebo trestní řízení. Udělejte si vlastní závěry.

Pokud je nainstalován program, který určuje umístění terminálu, ze kterého se provádí pokus o přístup, je situace ještě jednodušší. Důsledky však mohou být katastrofální, protože ne všichni uživatelé používají tyto anonymizátory nebo virtuální proxy servery a nemají ani ponětí o internetu. Stálo by za to se naučit...

Ahoj světe! Nyní vám řekneme o jedné užitečné metodě pro odstraňování problémů a hledání problémů na routerech MikroTik. Podstatou této metody je zachytit („sniff“) pakety procházející určitými rozhraními našeho routeru a okamžitě je analyzovat pomocí Wireshark.

Předpoklady

Pro použití této metody tedy potřebujeme:

- Směrovač MikroTik(v našem případě jsme použili RB951Ui-2HnD s firmwarem RouterOS verze 6.40.2)

- Program Wireshark(v našem případě verze 2.4.1)

- Počítač nebo server umístěný ve stejné síti jako router se systémem Wireshark

Nastavení

Nejprve otevřete Wireshark, vyberte rozhraní, na kterém chceme „čichat“ (v našem případě je to Ethernet, tedy rozhraní, přes které se počítač připojuje k routeru) a nastavte následující filtr - udp port 37008. Jak je vidět na obrázku:

Je jasné, že pokud spustíme zachycování paketů bez tohoto filtru, tak nám veškerý provoz, který tímto rozhraním projde, jednoduše vypadne a to nechceme.

Co je to za filtr a jaký je to port - 37008 ? MikroTik totiž na tento port posílá UDP datagramy, tedy veškerý zachycený provoz streamovací server, a tento streamovací server, jak jste možná uhodli, je náš počítač se systémem Wireshark. Tyto pakety jsou zapouzdřeny pomocí protokolu TZSP(TaZmen Sniffer Protocol), který se používá k přenášení dalších protokolů v sobě.

Spustíme tedy zachycování paketů na konkrétním rozhraní s filtrem udp port 37008 a vidíme, že se nic neděje a nejsou žádné pakety.

A teď to nejzajímavější - na MikroTik se připojujeme přes WinBox, přejděte do sekce Nástroje Dále Packet Sniffer a podívejte se na následující okno s nastavením:

Na kartě Všeobecné můžeme nechat vše jako výchozí, přejděte na kartu Streamování:

Zaškrtněte Streamování povoleno, v terénu Server uveďte IP adresu našeho počítače, na kterém jsme spustili Wireshark, a zaškrtněte Filtrovat stream pro aktivaci filtru, který bude konfigurován na další záložce - Filtr

Na této záložce můžeme filtrovat návštěvnost, která nás zajímá. Například máme v síti Asterisk IP PBX a chceme vidět, jaké pakety přijímá a odesílá přes router MikroTik. Můžete například sledovat komunikaci IP PBX se serverem poskytovatele VoIP služeb.

Vybereme tedy rozhraní, na kterých chceme pakety odchytávat (v našem případě je to bridge), poté budeme filtrovat provoz podle konkrétní IP adresy v poli IP adresa(Naše IP-PBX), uveďte protokol - 17 (udp) a přístav 5060 (sip). Naznačíme jakýkoli směr - žádný A Provoz filtru = nebo, to znamená, že logika fungování tohoto filtru je „nebo“. Pokud chcete zachytit pakety pouze pomocí přísně definovaného filtru, pak by měla být specifikována logika a, tedy shoda všech podmínek filtru.

Skvělé, nyní jdeme na Wireshark a vidíme, že již zachytil potřebné pakety v souladu s pravidly filtru.

V našem případě se jedná o komunikaci mezi Asterisk IP PBX a serverem poskytovatele VoIP služeb, žádost o registraci a potvrzení na druhé straně. Upozorňujeme, že typ zapouzdření je TZSP nicméně Wireshark byl schopen tyto pakety řádně de-zapouzdřit a zobrazit nám je SIP.

Byl pro vás tento článek užitečný?

Řekni mi prosím proč?

Je nám líto, že pro vás článek nebyl užitečný: (Pokud to není obtížné, uveďte proč? Budeme velmi vděční za podrobnou odpověď. Děkujeme, že nám pomáháte být lepšími!