Comment utiliser Wireshark ? Analyse du trafic. Wireshark (renifleur de paquets réseau) Instructions vidéo pour l'utilisation d'Acrylic WiFi avec Wireshark sous Windows

Wireshark est un puissant analyseur de réseau qui peut être utilisé pour analyser le trafic transitant par l'interface réseau de votre ordinateur. Vous en aurez peut-être besoin pour détecter et résoudre des problèmes de réseau, déboguer vos applications Web, programmes réseau ou sites. Wireshark vous permet de visualiser entièrement le contenu d'un paquet à tous les niveaux, afin que vous puissiez mieux comprendre le fonctionnement du réseau à bas niveau.

Tous les paquets sont capturés en temps réel et fournis dans un format facile à lire. Le programme prend en charge un système de filtrage très puissant, une mise en évidence des couleurs et d'autres fonctionnalités qui vous aideront à trouver les bons packages. Dans ce didacticiel, nous verrons comment utiliser Wireshark pour analyser le trafic. Récemment, les développeurs ont commencé à travailler sur la deuxième branche du programme Wireshark 2.0, de nombreux changements et améliorations y ont été apportés, notamment pour l'interface. C'est ce que nous utiliserons dans cet article.

Avant de passer à l'examen des moyens d'analyser le trafic, vous devez examiner plus en détail les fonctionnalités prises en charge par le programme, les protocoles avec lesquels il peut fonctionner et ce qu'il peut faire. Voici les principales caractéristiques du programme :

- Capturez des paquets en temps réel à partir d'interfaces réseau filaires ou de tout autre type, ainsi que lisez à partir d'un fichier ;

- Les interfaces de capture suivantes sont prises en charge : Ethernet, IEEE 802.11, PPP et interfaces virtuelles locales ;

- Les paquets peuvent être filtrés en fonction de nombreux paramètres à l'aide de filtres ;

- Tous les protocoles connus sont mis en évidence dans la liste dans différentes couleurs, par exemple TCP, HTTP, FTP, DNS, ICMP, etc. ;

- Prise en charge de la capture du trafic d'appels VoIP ;

- Le décryptage du trafic HTTPS est pris en charge si un certificat est disponible ;

- Décryptage du trafic WEP et WPA des réseaux sans fil avec une clé et une poignée de main ;

- Affichage des statistiques de charge du réseau ;

- Afficher le contenu du package pour toutes les couches réseau ;

- Affiche l'heure d'envoi et de réception des colis.

Le programme possède de nombreuses autres fonctionnalités, mais ce sont les principales qui pourraient vous intéresser.

Comment utiliser Wireshark

Je suppose que le programme est déjà installé, mais sinon, vous pouvez l'installer à partir des référentiels officiels. Pour ce faire, tapez la commande dans Ubuntu :

sudo apt installer Wireshark

Après l'installation, vous pouvez retrouver le programme dans le menu principal de la distribution. Vous devez exécuter Wireshark avec les droits de superutilisateur, sinon il ne pourra pas analyser les paquets réseau. Cela peut être fait depuis le menu principal ou via le terminal en utilisant la commande pour KDE :

Et pour Gnome/Unity :

La fenêtre principale du programme est divisée en trois parties : la première colonne contient une liste des interfaces réseau disponibles pour l'analyse, la seconde - les options d'ouverture des fichiers et la troisième - l'aide.

Analyse du trafic réseau

Pour démarrer l'analyse, sélectionnez une interface réseau, par exemple eth0, et cliquez sur le bouton Commencer.

Après cela, la fenêtre suivante s'ouvrira, avec déjà un flux de paquets qui transitent par l'interface. Cette fenêtre est également divisée en plusieurs parties :

- La partie supérieure- ce sont des menus et des panneaux avec divers boutons ;

- Liste des forfaits- puis le flux de paquets réseau que vous allez analyser s'affiche ;

- Contenu du colis- juste en dessous se trouve le contenu du colis sélectionné, il est réparti en catégories selon le niveau de transport ;

- De vraies performances- tout en bas, le contenu du colis est affiché sous forme réelle, ainsi que sous forme HEX.

Vous pouvez cliquer sur n'importe quel package pour analyser son contenu :

Ici, nous voyons un paquet de requête DNS pour obtenir l'adresse IP du site, dans la requête elle-même, le domaine est envoyé, et dans le paquet de réponse, nous recevons notre question ainsi que la réponse.

Pour une visualisation plus pratique, vous pouvez ouvrir le package dans une nouvelle fenêtre en double-cliquant sur l'entrée :

Filtres Wireshark

Parcourir manuellement les packages pour trouver ceux dont vous avez besoin est très gênant, surtout avec un thread actif. Par conséquent, pour cette tâche, il est préférable d’utiliser des filtres. Il y a une ligne spéciale sous le menu pour saisir les filtres. Vous pouvez cliquer Expression pour ouvrir le concepteur de filtres, mais il y en a beaucoup, nous allons donc examiner les plus basiques :

- ip.dst- adresse IP cible ;

- ip.src- l'adresse IP de l'expéditeur ;

- adresse IP.addr- IP de l'expéditeur ou du destinataire ;

- ip.proto- protocole ;

- tcp.dstport- port de destination;

- tcp.srcport- port expéditeur ;

- ip.ttl- Filtre TTL, détermine la distance du réseau ;

- http.request_uri- l'adresse du site Internet demandée.

Pour spécifier la relation entre un champ et une valeur dans un filtre, vous pouvez utiliser les opérateurs suivants :

- == - équivaut à;

- != - inégal;

- < - moins;

- > - plus;

- <= - inférieur ou égal ;

- >= - plus ou égal ;

- allumettes- expression régulière;

- contient- contient.

Pour combiner plusieurs expressions, vous pouvez utiliser :

- && - les deux expressions doivent être vraies pour le package ;

- || - une des expressions peut être vraie.

Examinons maintenant de plus près plusieurs filtres à l'aide d'exemples et essayons de comprendre tous les signes de relations.

Tout d'abord, filtrons tous les paquets envoyés au 194.67.215.. Entrez une chaîne dans le champ de filtre et cliquez sur Appliquer. Pour plus de commodité, les filtres Wireshark peuvent être enregistrés à l'aide du bouton Sauvegarder:

ip.dst == 194.67.215.125

Et afin de recevoir non seulement les paquets envoyés, mais aussi ceux reçus en réponse de ce nœud, vous pouvez combiner deux conditions :

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Nous pouvons également sélectionner les fichiers volumineux transférés :

http.content_length > 5000

En filtrant le type de contenu, nous pouvons sélectionner toutes les images qui ont été téléchargées ; Analysons le trafic Wireshark, les paquets contenant le mot image :

http.content_type contient une image

Pour effacer le filtre, vous pouvez appuyer sur le bouton Clair. Il arrive que vous ne connaissiez pas toujours toutes les informations nécessaires au filtrage, mais que vous souhaitiez simplement explorer le réseau. Vous pouvez ajouter n'importe quel champ d'un package sous forme de colonne et afficher son contenu dans la fenêtre générale de chaque package.

Par exemple, je souhaite afficher le TTL (durée de vie) d'un paquet sous forme de colonne. Pour ce faire, ouvrez les informations du package, recherchez ce champ dans la section IP. Appelez ensuite le menu contextuel et sélectionnez l'option Appliquer comme colonne:

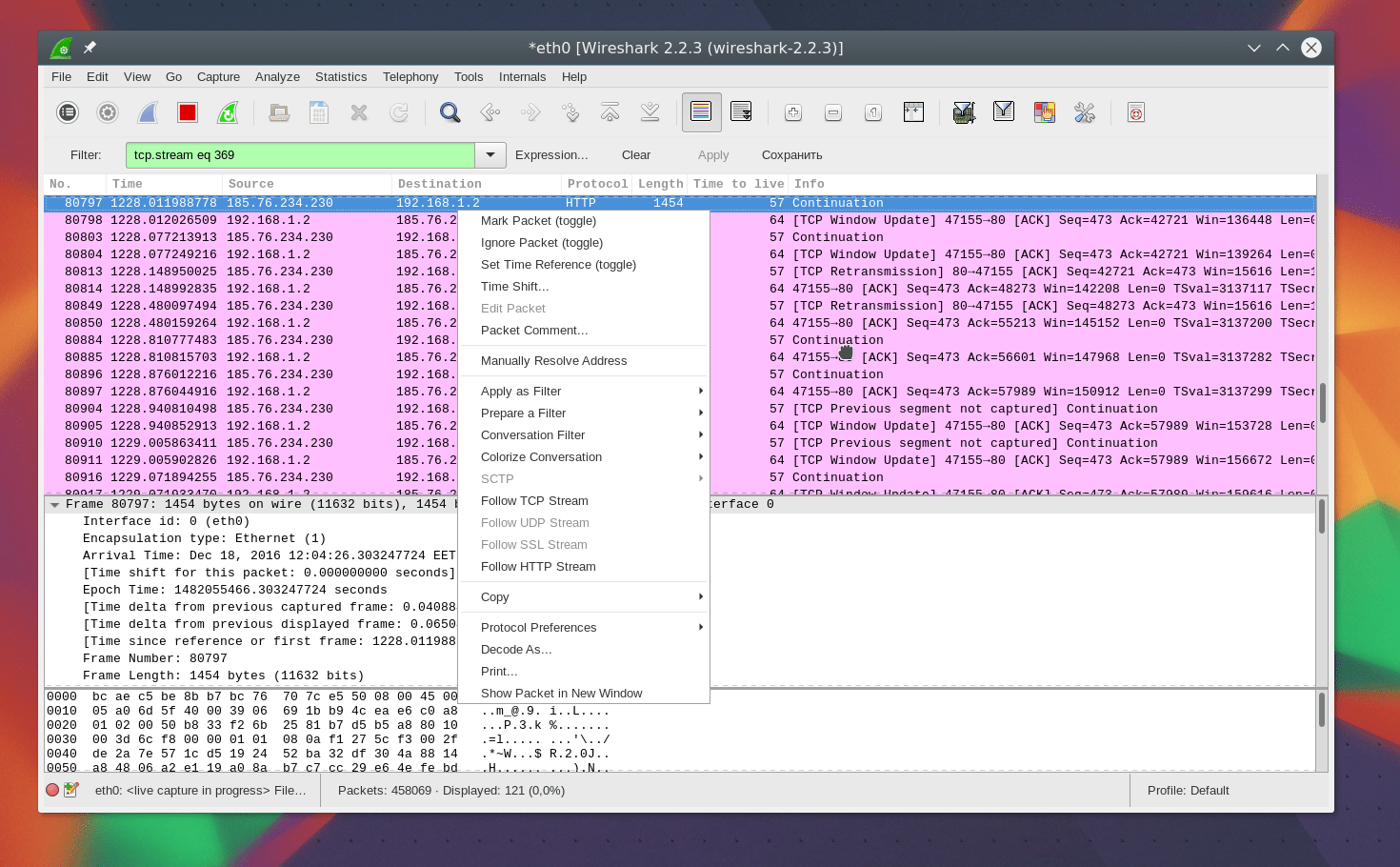

De la même manière, vous pouvez créer un filtre basé sur n'importe quel champ souhaité. Sélectionnez-le et affichez le menu contextuel, puis cliquez sur Appliquer comme filtre ou Préparer comme filtre, puis sélectionnez Choisi pour afficher uniquement les valeurs sélectionnées, ou Non séléctionné pour les supprimer :

Le champ spécifié et sa valeur seront appliqués ou, dans le second cas, insérés dans le champ filtre :

De cette façon, vous pouvez ajouter un champ de n'importe quel package ou colonne au filtre. Il y a aussi cette option dans le menu contextuel. Pour filtrer les protocoles, vous pouvez utiliser des conditions plus simples. Par exemple, analysons le trafic Wireshark pour les protocoles HTTP et DNS :

Une autre fonctionnalité intéressante du programme est l'utilisation de Wireshark pour suivre une session spécifique entre l'ordinateur de l'utilisateur et le serveur. Pour ce faire, ouvrez le menu contextuel du package et sélectionnez Suivre le flux TCP.

Une fenêtre s'ouvrira alors dans laquelle vous retrouverez toutes les données transférées entre le serveur et le client :

Diagnostiquer les problèmes de Wireshark

Vous vous demandez peut-être comment utiliser Wireshark 2.0 pour détecter les problèmes sur votre réseau. Pour ce faire, il y a un bouton rond dans le coin inférieur gauche de la fenêtre ; lorsque vous cliquez dessus, une fenêtre s'ouvre ; Outils Expet. Dans celui-ci, Wireshark collecte tous les messages d'erreur et problèmes de réseau :

La fenêtre est divisée en onglets tels que Erreurs, Avertissements, Avis, Chats. Le programme peut filtrer et trouver de nombreux problèmes de réseau, et ici vous pouvez les voir très rapidement. Les filtres Wireshark sont également pris en charge ici.

Analyse du trafic Wireshark

Vous pouvez très facilement comprendre ce que les utilisateurs ont téléchargé et quels fichiers ils ont consulté si la connexion n'était pas cryptée. Le programme fait un très bon travail d'extraction de contenu.

Pour ce faire, vous devez d'abord arrêter la capture de trafic à l'aide du carré rouge sur le panneau. Puis ouvrez le menu Déposer -> Exporter des objets -> HTTP:

Reniflage intelligent vous permet d'intercepter le trafic réseau et d'afficher son contenu en ASCII. Le programme capture les paquets passant par la carte réseau et affiche le contenu des paquets sous forme de texte (protocoles http, pop3, smtp, ftp) et sous forme de vidage hexadécimal. Pour capturer les paquets TCP/IP, SmartSniff utilise les techniques suivantes : raw sockets - RAW Sockets, WinCap Capture Driver et Microsoft Network Monitor Driver. Le programme prend en charge la langue russe et est facile à utiliser.

Programme Sniffer pour capturer des paquets

|

SmartSniff affiche les informations suivantes : nom du protocole, adresse locale et distante, port local et distant, nœud local, nom du service, volume de données, taille totale, heure de capture et heure du dernier paquet, durée, adresse MAC locale et distante, pays et paquet de données. Contenu . Le programme a des paramètres flexibles, il implémente la fonction d'un filtre de capture, décompressant les réponses http, convertissant les adresses IP, l'utilitaire est minimisé dans la barre d'état système. SmartSniff génère un rapport sur les flux de paquets sous forme de page HTML. Le programme peut exporter des flux TCP/IP.

Introduction

Des problèmes surviennent parfois dans le fonctionnement d'un réseau informatique et de la pile réseau de nœuds, dont les causes sont difficiles à détecter par les utilitaires de collecte de statistiques bien connus (tels que netstat) et les applications standards basées sur le protocole ICMP (ping, traceroute/ tracert, etc.). Dans de tels cas, pour diagnostiquer les problèmes, il est souvent nécessaire d'utiliser des outils plus spécifiques qui permettent d'afficher (écouter) le trafic réseau et de l'analyser au niveau des unités de transmission de protocoles individuels ( "renifler", renifler).

Analyseurs de protocole réseau ou "sniffer" sont extrêmement utiles outils pour étudier le comportement des nœuds du réseau et identifier les problèmes de réseau. Bien entendu, comme tout outil tel qu'un couteau bien aiguisé, un renifleur peut être à la fois une aubaine entre les mains d'un administrateur système ou d'un ingénieur en sécurité de l'information, et une arme criminelle entre les mains d'un attaquant informatique.

Un tel logiciel spécialisé utilise généralement mode de fonctionnement « promiscuité » (promiscuos) de la carte réseau surveiller l'ordinateur (notamment pour intercepter le trafic d'un segment de réseau, d'un port de commutation ou d'un routeur). Comme vous le savez, l'essence de ce mode est au traitement de toutes les trames arrivant à l'interface, et pas seulement ceux destinés à l'adresse MAC de la carte réseau et à la diffusion, comme cela se produit en mode normal.

Le produit discuté dans cet article Requin filaire est un outil bien connu pour intercepter et analyser de manière interactive le trafic réseau, en fait, une norme dans l'industrie et l'éducation. À Principales fonctionnalités de Wireshark peut inclure : multiplateforme (Windows, Linux, Mac OS, FreeBSD, Solaris, etc.) ; capacité à analyser des centaines de protocoles différents ; prise en charge du mode de fonctionnement graphique et de l'interface de ligne de commande (utilitaire tshark) ; puissant système de filtrage du trafic ; exporter les résultats du travail aux formats XML, PostScript, CSV, etc.

Un autre fait important est que Wireshark est un logiciel open source. distribué sous la licence GNU GPLv2, c'est-à-dire que vous êtes libre d'utiliser ce produit comme vous le souhaitez.

Installation de Wireshark

La dernière version de Wireshark pour les systèmes d'exploitation Windows et OS X, ainsi que le code source, sont disponibles télécharger depuis le site Web du projet. Pour les distributions Linux et les systèmes BSD, ce produit est généralement disponible dans des référentiels standards ou supplémentaires. Les captures d'écran publiées dans cet article sont tirées de la version 1.6.2 de Wireshark pour Windows. Les versions antérieures du programme, que l'on peut trouver dans les référentiels des systèmes d'exploitation de type Unix, peuvent également être utilisées avec succès, puisque Wireshark est depuis longtemps un produit stable et fonctionnel.

Wireshark est basé sur la bibliothèque Pcap (Packet Capture), qui fournit une interface de programmation d'applications pour implémenter des fonctions d'interaction de bas niveau avec des interfaces réseau (en particulier, interception et génération d'unités de transmission arbitraires de protocoles réseau et de protocoles de réseau local). La bibliothèque Pcap constitue également la base d'outils réseau bien connus tels que tcpdump, snort, nmap, kismet, etc. Pour les systèmes de type Unix, Pcap est généralement présent dans les référentiels de logiciels standard. Pour la famille de systèmes d'exploitation Windows, il existe une version de Pcap appelée Winpcap. Tu peux télécharger depuis le site Web du projet. Cependant, cela n'est généralement pas nécessaire, puisque la bibliothèque Winpcap est incluse dans le package d'installation de Wireshark pour Windows.

Le processus d'installation du programme n'est pas difficile pour n'importe quel système d'exploitation, adapté, bien sûr, aux spécificités de la plate-forme que vous utilisez. Par exemple, Wireshark sur Debian/Ubuntu est installé pour que les utilisateurs non privilégiés par défaut n'aient pas le droit d'intercepter les paquets, le programme doit donc être lancé en utilisant le mécanisme sudo user ID (ou effectuer les manipulations nécessaires selon la documentation du standard paquet DEB).

Bases du travail avec Wireshark

L'interface utilisateur de Wireshark est construite sur la bibliothèque GTK+(Boîte à outils GIMP). La fenêtre principale du programme comprend les éléments suivants : un menu, des barres d'outils et des filtres d'affichage, une liste de packages, une description détaillée du package sélectionné, l'affichage des octets du package (en hexadécimal et en texte) et une barre d'état :

Il convient de noter que l'interface utilisateur du programme est bien conçue, assez ergonomique et assez intuitive, ce qui permet à l'utilisateur de se concentrer sur l'étude des processus réseau sans se laisser distraire par des bagatelles. De plus, toutes les fonctionnalités et détails d'utilisation de Wireshark sont décrits en détail dans Manuel de l'Utilisateur. Par conséquent, cet article se concentre sur la fonctionnalité du produit en question, ses caractéristiques par rapport à d'autres renifleurs, par exemple avec l'utilitaire de console bien connu tcpdump.

Ainsi, l'ergonomie de Wireshark reflète une approche à plusieurs niveaux pour fournir des interactions réseau. Tout est fait de telle manière qu'en sélectionnant un paquet réseau dans la liste, l'utilisateur a la possibilité de visualiser tous les en-têtes (couches), ainsi que les valeurs de champ de chaque couche du paquet réseau, à partir de le wrapper - la trame Ethernet, l'en-tête IP lui-même, l'en-tête de la couche transport et le protocole de données d'application contenus dans le package.

Les données brutes à traiter peuvent être obtenues par Wireshark en temps réel ou importées à partir d'un fichier de vidage du trafic réseau, et plusieurs vidages destinés aux tâches d'analyse peuvent être combinés en un seul à la volée.

Le problème de trouver les paquets nécessaires dans de gros volumes de trafic intercepté est résolu deux types de filtres: collecte du trafic (filtres de capture) et lui afficher les filtres. Les filtres de collection Wireshark sont basés sur le langage de filtre de la bibliothèque Pcap, c'est-à-dire La syntaxe dans ce cas est similaire à la syntaxe de l'utilitaire tcpdump. Un filtre est une série de primitives combinées, si nécessaire, à des fonctions logiques (et, ou, non). Les filtres fréquemment utilisés peuvent être enregistrés dans profil à réutiliser.

La figure montre le profil des filtres de collection Wireshark :

L'analyseur de paquets réseau Wireshark possède également son propre logiciel simple mais riche en fonctionnalités. afficher la langue du filtre. La valeur de chaque champ dans l'en-tête du paquet peut être utilisée comme critère de filtrage(par exemple, ip.src est l'adresse IP source dans le paquet réseau, frame.len est la longueur de la trame Ethernet, etc.). À l'aide d'opérations de comparaison, les valeurs des champs peuvent être comparées aux valeurs spécifiées(par exemple, frame.len et combinez plusieurs expressions avec des opérateurs logiques (par exemple : ip.src==10.0.0.5 et tcp.flags.fin). Une bonne aide dans le processus de construction d'expressions est fenêtre de paramétrage des règles d'affichage (Filter Expression):

Outils d'analyse des paquets réseau

Alors que les protocoles sans connexion peuvent être étudiés simplement en examinant des paquets individuels et en calculant des statistiques, l'étude du fonctionnement des protocoles orientés connexion est grandement simplifiée par la disponibilité de capacités supplémentaires pour analyser la progression des interactions réseau.

L'une des fonctionnalités utiles de Wireshark est la "Suivre le flux TCP"(littéralement, « Suivre le flux TCP ») sous-menu d'analyse « Analyser », qui permet d'extraire les données du protocole d'application des segments TCP du flux auquel appartient le paquet sélectionné :

Un autre élément intéressant du sous-menu d'analyse est "Informations d'experts composites", qui ouvre une fenêtre du système expert Wireshark intégré, qui tentera de détecter les erreurs et les commentaires dans les paquets, de sélectionner automatiquement les connexions individuelles du dump et de les caractériser. Ce module est en cours de développement et est amélioré de version en version du programme.

Dans le sous-menu statistiques "Statistiques" des options ont été collectées qui permettent de calculer toutes sortes de caractéristiques statistiques du trafic étudié, de construire des graphiques de l'intensité des flux du réseau, d'analyser le temps de réponse des services, etc. Oui, point "Hiérarchie des protocoles" affiche des statistiques sous la forme d'une liste hiérarchique de protocoles indiquant le pourcentage du trafic total, le nombre de paquets et d'octets transmis par un protocole donné.

Fonction "Point final" fournit des statistiques à plusieurs niveaux sur le trafic entrant/sortant de chaque nœud. Paragraphe "Conversations"(littéralement « conversations ») permet de déterminer les volumes de trafic de divers protocoles (couches liaison, réseau et transport du modèle d'interconnexion des systèmes ouverts) transmis entre les nœuds interagissant les uns avec les autres. Fonction "Longueurs des paquets" affiche la répartition des paquets selon leur longueur.

Paragraphe "Graphique de flux..." représente graphiquement les flux de paquets. Dans ce cas, lorsque vous sélectionnez un élément sur le graphique, le package correspondant dans la liste de la fenêtre principale du programme devient actif :

Un sous-menu distinct dans les dernières versions de Wireshark est dédié à la téléphonie IP. Dans le sous-menu « Outils », il y a un élément "Règles ACL du pare-feu", tentera de créer une règle de pare-feu pour le package sélectionné (la version 1.6.x prend en charge les formats Cisco IOS, IP Filter, IPFirewall, Netfilter, Packet Filter et Windows Firewall).

Le programme dispose également d'un interpréteur léger intégré Langage de programmation Lua. En utilisant Lua, vous pouvez créer vos propres décodeurs de protocole et gestionnaires d'événements dans Wireshark.

Au lieu d'une conclusion

L'analyseur de paquets réseau Wireshark est un exemple de produit Opensource qui réussit à la fois sur la plate-forme Unix/Linux et qui est populaire parmi les utilisateurs de Windows et de Mac OS X. Bien entendu, en plus de Wireshark, il existe des solutions intelligentes lourdes et complètes dans le domaine. de recherche sur le trafic réseau, dont les fonctionnalités sont beaucoup plus larges. Mais, premièrement, ils coûtent très cher, et deuxièmement, ils sont difficiles à apprendre et à utiliser ; troisièmement, vous devez comprendre que tout ne peut pas être automatisé et qu'aucun système expert ne peut remplacer un bon spécialiste. Donc, si vous êtes confronté à des tâches qui nécessitent d'analyser le trafic réseau, Wireshark est l'outil qu'il vous faut. Et les fans de la ligne de commande peuvent utiliser l'utilitaire tshark - version console de Wireshark.

De nombreux utilisateurs de réseaux informatiques ne connaissent généralement pas le concept de « renifleur ». Essayons de définir ce qu’est un sniffer, dans le langage simple d’un utilisateur non averti. Mais il faut d’abord se pencher sur la prédéfinition du terme lui-même.

Sniffer : qu'est-ce qu'un sniffer du point de vue de la langue anglaise et de la technologie informatique ?

En fait, il n'est pas du tout difficile de déterminer l'essence d'un tel complexe logiciel ou matériel-logiciel si vous traduisez simplement le terme.

Ce nom vient du mot anglais sniff (sniff). D'où le sens du terme russe « renifleur ». Qu'est-ce qu'un renifleur dans notre compréhension ? Un « renifleur » capable de surveiller l'utilisation du trafic réseau ou, plus simplement, un espion qui peut interférer avec le fonctionnement des réseaux locaux ou Internet, en extrayant les informations dont il a besoin en fonction de l'accès via les protocoles de transfert de données TCP/IP.

Analyseur de trafic : comment ça marche ?

Réservons tout de suite : un sniffer, qu'il s'agisse d'un composant logiciel ou shareware, est capable d'analyser et d'intercepter le trafic (données transmises et reçues) exclusivement via les cartes réseau (Ethernet). Ce qui se produit?

L'interface réseau n'est pas toujours protégée par un pare-feu (là encore, logiciel ou matériel), et donc l'interception des données transmises ou reçues devient simplement une question de technologie.

Au sein du réseau, les informations sont transmises à travers les segments. Au sein d'un segment, les paquets de données sont censés être envoyés à absolument tous les appareils connectés au réseau. Les informations segmentées sont transmises aux routeurs (routeurs), puis aux commutateurs (commutateurs) et aux concentrateurs (hubs). L'envoi d'informations s'effectue en divisant les paquets afin que l'utilisateur final reçoive toutes les parties du package connectées entre elles à partir d'itinéraires complètement différents. Ainsi, « l'écoute » de tous les itinéraires potentiels d'un abonné à un autre ou l'interaction d'une ressource Internet avec un utilisateur peut permettre non seulement d'accéder à des informations non cryptées, mais également à certaines clés secrètes, qui peuvent également être envoyées dans un tel processus d'interaction. . Et ici, l’interface réseau s’avère totalement non protégée, car un tiers intervient.

Bonnes intentions et intentions malveillantes ?

Les renifleurs peuvent être utilisés à la fois pour le meilleur et pour le pire. Sans parler de l'impact négatif, il convient de noter que ces systèmes logiciels et matériels sont assez souvent utilisés par les administrateurs système qui tentent de suivre les actions des utilisateurs non seulement sur le réseau, mais également leur comportement sur Internet en termes de ressources visitées. téléchargements activés vers des ordinateurs ou envoi à partir de ceux-ci.

La méthode par laquelle fonctionne l'analyseur de réseau est assez simple. Le renifleur détecte le trafic sortant et entrant de la machine. Nous ne parlons pas d’IP interne ou externe. Le critère le plus important est ce qu’on appelle l’adresse MAC, unique pour tout appareil connecté au Web mondial. Il permet d'identifier chaque machine du réseau.

Types de renifleurs

Mais par type, ils peuvent être divisés en plusieurs principaux :

- matériel;

- logiciel;

- matériel et logiciel;

- applets en ligne.

Détection comportementale de la présence d'un sniffer sur le réseau

Vous pouvez détecter le même renifleur WiFi par la charge sur le réseau. S'il est clair que le transfert de données ou la connexion n'est pas au niveau indiqué par le fournisseur (ou que le routeur le permet), vous devez immédiatement y prêter attention.

D'un autre côté, le fournisseur peut également exécuter un logiciel de détection pour surveiller le trafic à l'insu de l'utilisateur. Mais, en règle générale, l’utilisateur n’en est même pas au courant. Mais l'organisme fournissant les services de communication et de connexion Internet garantit ainsi à l'utilisateur une sécurité totale en termes d'interception des inondations, d'auto-installation des clients de divers chevaux de Troie, espions, etc. Mais de tels outils sont plutôt logiciels et n'ont pas beaucoup d'impact sur le réseau ou les terminaux des utilisateurs.

Ressources en ligne

Mais un analyseur de trafic en ligne peut être particulièrement dangereux. Un système de piratage informatique primitif repose sur l’utilisation de renifleurs. La technologie dans sa forme la plus simple se résume au fait qu'un attaquant s'inscrit d'abord sur une certaine ressource, puis télécharge une image sur le site. Après confirmation du téléchargement, un lien vers un renifleur en ligne est émis, qui est envoyé à une victime potentielle, par exemple, sous la forme d'un e-mail ou du même message SMS avec un texte du type « Vous avez reçu une félicitation de tel-et -donc. Pour ouvrir la photo (carte postale), cliquez sur le lien.

Les utilisateurs naïfs cliquent sur le lien hypertexte spécifié, ce qui active la reconnaissance et transmet l'adresse IP externe à l'attaquant. S'il dispose de l'application appropriée, il pourra non seulement visualiser toutes les données stockées sur l'ordinateur, mais également modifier facilement les paramètres du système de l'extérieur, ce dont l'utilisateur local ne se rendra même pas compte, prenant un tel changement pour le influence d'un virus. Mais le scanner ne montrera aucune menace lors de la vérification.

Comment se protéger de l’interception de données ?

Qu'il s'agisse d'un renifleur WiFi ou de tout autre analyseur, il existe toujours des systèmes de protection contre l'analyse non autorisée du trafic. Il n'y a qu'une seule condition : ils ne doivent être installés que si vous êtes totalement confiant dans les « écoutes téléphoniques ».

De tels outils logiciels sont le plus souvent appelés « antisniffers ». Mais si vous y réfléchissez bien, ce sont les mêmes renifleurs qui analysent le trafic, mais bloquent les autres programmes essayant de recevoir

D’où la question légitime : est-ce que cela vaut la peine d’installer un tel logiciel ? Peut-être que son piratage par des pirates informatiques causera encore plus de dégâts, ou bloquera-t-il lui-même ce qui devrait fonctionner ?

Dans le cas le plus simple des systèmes Windows, il est préférable d'utiliser le pare-feu intégré comme protection. Parfois, il peut y avoir des conflits avec l'antivirus installé, mais cela ne s'applique souvent qu'aux packages gratuits. Les versions professionnelles achetées ou activées mensuellement ne présentent pas de tels défauts.

Au lieu d'une postface

Tout dépend du concept de « renifleur ». Je pense que beaucoup de gens ont déjà compris ce qu'est un renifleur. Enfin, la question demeure : dans quelle mesure l’utilisateur moyen utilisera-t-il correctement de telles choses ? Sinon, chez les jeunes utilisateurs, on peut parfois remarquer une tendance au hooliganisme informatique. Ils pensent que pirater l'ordinateur de quelqu'un d'autre est quelque chose comme une compétition intéressante ou une affirmation de soi. Malheureusement, aucun d'entre eux ne pense même aux conséquences, mais il est très facile d'identifier un attaquant utilisant le même sniffer en ligne grâce à son adresse IP externe, par exemple sur le site WhoIs. Le lieu sera toutefois celui du fournisseur, mais le pays et la ville seront déterminés avec précision. Eh bien, il s’agit de petites choses : soit un appel au fournisseur pour bloquer le terminal à partir duquel un accès non autorisé a été effectué, soit une affaire pénale. Tirez vos propres conclusions.

Si un programme est installé pour déterminer l'emplacement du terminal à partir duquel une tentative d'accès est effectuée, la situation est encore plus simple. Mais les conséquences peuvent être catastrophiques, car tous les utilisateurs n’utilisent pas ces anonymiseurs ou ces serveurs proxy virtuels et n’ont même aucune idée d’Internet. Cela vaudrait la peine d'apprendre...

Bonjour le monde! Nous allons maintenant vous parler d'une méthode utile pour dépanner et trouver des problèmes sur les routeurs. MicroTik. L'essence de cette méthode est d'attraper (« renifler ») les paquets passant par certaines interfaces de notre routeur et de les analyser immédiatement à l'aide de Requin filaire.

Conditions préalables

Ainsi, pour utiliser cette méthode, nous avons besoin de :

- Routeur MicroTik(dans notre cas, nous avons utilisé le RB951Ui-2HnD avec la version 6.40.2 du firmware RouterOS)

- Programme Requin filaire(dans notre cas version 2.4.1)

- Un ordinateur ou un serveur situé sur le même réseau qu'un routeur exécutant Wireshark

Paramètres

Tout d'abord, ouvrez Wireshark, sélectionnez l'interface sur laquelle nous voulons « renifler » (dans notre cas, il s'agit d'Ethernet, c'est-à-dire l'interface par laquelle l'ordinateur se connecte au routeur) et définissez le filtre suivant - port UDP 37008. Comme le montre la photo :

Il est clair que si nous démarrons la capture de paquets sans ce filtre, alors tout le trafic qui passe par cette interface nous retombera simplement, et nous ne le voulons pas.

De quel type de filtre s'agit-il et de quel type de port s'agit-il - 37008 ? Le fait est que MikroTik envoie des datagrammes UDP, c'est-à-dire tout le trafic intercepté, vers ce port. serveur de diffusion en continu, et ce serveur de streaming, comme vous l'avez peut-être deviné, est notre ordinateur exécutant Wireshark. Ces paquets sont encapsulés à l'aide du protocole TZSP(TaZmen Sniffer Protocol), qui est utilisé pour transporter d'autres protocoles en lui-même.

On lance donc l'interception de paquets sur une interface spécifique avec un filtre port UDP 37008 et on voit que rien ne se passe et qu'il n'y a pas de paquets.

Et maintenant la chose la plus intéressante - on se connecte à MikroTik via WinBox, allez dans la rubrique Outils Plus loin Renifleur de paquets et voyez la fenêtre suivante avec les paramètres :

Sur l'onglet Général on peut tout laisser par défaut, allez dans l'onglet Streaming:

Mettez une coche Streaming activé, dans le champ Serveur indiquer l'adresse IP de notre ordinateur sur lequel nous avons lancé Wireshark et cocher Filtrer le flux pour activer le filtre, qui sera configuré sur l'onglet suivant - Filtre

Sur cet onglet, nous pouvons filtrer le trafic qui nous intéresse. Par exemple, nous avons un PBX IP Asterisk sur notre réseau et nous voulons voir quels paquets il reçoit et envoie via le routeur MikroTik. Par exemple, vous pouvez suivre la communication d'un PBX IP avec le serveur d'un fournisseur de services VoIP.

Donc, on sélectionne les interfaces sur lesquelles on veut capter les paquets (dans notre cas c'est un pont), puis on filtrera le trafic par une adresse IP spécifique dans le champ Adresse IP(Notre IP-PBX), indiquez le protocole - 17 (udp) et port 5060 (gorgée). Nous indiquerons n'importe quelle direction - n'importe lequel Et Fonctionnement du filtre = ou, c'est-à-dire que la logique de fonctionnement de ce filtre est « ou ». Si vous souhaitez capturer des paquets uniquement en utilisant un filtre strictement défini, la logique doit être spécifiée et, c'est-à-dire la coïncidence de toutes les conditions de filtre.

Super, maintenant nous allons sur Wireshark et voyons qu'il a déjà capturé les paquets nécessaires conformément aux règles de filtrage.

Dans notre cas, il s'agit d'une communication entre le PBX IP Asterisk et le serveur du fournisseur de services VoIP, d'une demande d'enregistrement et de confirmation de l'autre côté. Veuillez noter que le type d'encapsulation est TZSP cependant, Wireshark a pu désencapsuler correctement ces paquets et nous les afficher. siroter.

Cet article vous a-t-il été utile ?

S'il vous plaît dites-moi pourquoi?

Nous sommes désolés que l'article ne vous ait pas été utile : (S'il vous plaît, si ce n'est pas difficile, indiquez pourquoi ? Nous serons très reconnaissants pour une réponse détaillée. Merci de nous aider à devenir meilleurs !