Kako uporabljati Wireshark? Analiza prometa. Wireshark (vohanje omrežnih paketov) Video navodila za uporabo Acrylic WiFi z Wireshark v operacijskem sistemu Windows

Wireshark je zmogljiv analizator omrežja, ki ga je mogoče uporabiti za analizo prometa, ki poteka skozi omrežni vmesnik vašega računalnika. Morda ga boste potrebovali za odkrivanje in reševanje omrežnih težav, odpravljanje napak v spletnih aplikacijah, omrežnih programih ali spletnih mestih. Wireshark vam omogoča, da si v celoti ogledate vsebino paketa na vseh ravneh, tako da lahko bolje razumete, kako omrežje deluje na nizki ravni.

Vsi paketi so zajeti v realnem času in na voljo v lahko berljivi obliki. Program podpira zelo zmogljiv sistem filtriranja, barvno označevanje in druge funkcije, ki vam bodo pomagale najti prave pakete. V tej vadnici si bomo ogledali, kako uporabiti Wireshark za analizo prometa. Pred kratkim so razvijalci začeli delati na drugi veji programa Wireshark 2.0, v njej je bilo narejenih veliko sprememb in izboljšav, zlasti za vmesnik. To bomo uporabili v tem članku.

Preden nadaljujete z obravnavo načinov za analizo prometa, morate podrobneje razmisliti, katere funkcije program podpira, s katerimi protokoli lahko deluje in kaj lahko naredi. Tukaj so glavne značilnosti programa:

- Zajem paketov v realnem času iz žičnih ali drugih vrst omrežnih vmesnikov, kot tudi branje iz datoteke;

- Podprti so naslednji vmesniki za zajemanje: Ethernet, IEEE 802.11, PPP in lokalni virtualni vmesniki;

- Pakete je mogoče filtrirati na podlagi številnih parametrov z uporabo filtrov;

- Vsi znani protokoli so na seznamu označeni z različnimi barvami, na primer TCP, HTTP, FTP, DNS, ICMP in tako naprej;

- Podpora za zajem VoIP klicnega prometa;

- Dešifriranje prometa HTTPS je podprto, če je na voljo potrdilo;

- Dešifriranje WEP in WPA prometa brezžičnih omrežij s ključem in rokovanjem;

- Prikaz statistike obremenitve omrežja;

- Ogled vsebine paketa za vse omrežne plasti;

- Prikazuje čas pošiljanja in sprejema paketov.

Program ima še veliko drugih funkcij, toda te so bile glavne, ki bi vas lahko zanimale.

Kako uporabljati Wireshark

Predvidevam, da program že imate nameščen, če pa ga nimate, ga lahko namestite iz uradnih skladišč. Če želite to narediti, vnesite ukaz v Ubuntu:

sudo apt namestite wireshark

Po namestitvi lahko program najdete v glavnem meniju distribucije. Wireshark morate zagnati s pravicami superuporabnika, ker sicer ne bo mogel analizirati omrežnih paketov. To lahko storite v glavnem meniju ali prek terminala z ukazom za KDE:

In za Gnome/Unity:

Glavno okno programa je razdeljeno na tri dele: prvi stolpec vsebuje seznam omrežnih vmesnikov, ki so na voljo za analizo, drugi - možnosti za odpiranje datotek in tretji - pomoč.

Analiza omrežnega prometa

Za začetek analize izberite omrežni vmesnik, na primer eth0, in kliknite gumb Začetek.

Po tem se odpre naslednje okno, že s tokom paketov, ki gredo skozi vmesnik. Tudi to okno je razdeljeno na več delov:

- Zgornji del- to so meniji in plošče z različnimi gumbi;

- Seznam paketov- nato se prikaže tok omrežnih paketov, ki jih boste analizirali;

- Vsebina paketa- tik spodaj je vsebina izbranega paketa, ki je razdeljen na kategorije glede na nivo transporta;

- Prava zmogljivost- čisto na dnu je prikazana vsebina paketa v realni obliki, kot tudi v HEX obliki.

Lahko kliknete kateri koli paket, da analizirate njegovo vsebino:

Tukaj vidimo paket zahteve DNS za pridobitev naslova IP spletnega mesta, v sami zahtevi je poslana domena, v paketu odgovora pa prejmemo naše vprašanje in odgovor.

Za lažji pregled lahko paket odprete v novem oknu z dvojnim klikom na vnos:

Wireshark filtri

Ročno brskanje po paketih, da bi našli tiste, ki jih potrebujete, je zelo neprijetno, zlasti pri aktivni niti. Zato je za to nalogo bolje uporabiti filtre. Pod menijem je posebna vrstica za vnos filtrov. Lahko kliknete Izraz da odprete oblikovalec filtrov, vendar jih je veliko, zato si bomo ogledali najosnovnejše:

- ip.dst- ciljni naslov IP;

- ip.src- IP naslov pošiljatelja;

- ip.naslov- IP pošiljatelja ali prejemnika;

- ip.proto- protokol;

- tcp.dstport- namembno pristanišče;

- tcp.srcport- vrata pošiljatelja;

- ip.ttl- TTL filter, določa omrežno razdaljo;

- http.request_uri- zahtevani naslov spletnega mesta.

Če želite določiti razmerje med poljem in vrednostjo v filtru, lahko uporabite naslednje operatorje:

- == - enako;

- != - ni enaka;

- < - manj;

- > - več;

- <= - manj ali enako;

- >= - več ali enako;

- tekme- vsakdanje izražanje;

- vsebuje- vsebuje.

Če želite združiti več izrazov, lahko uporabite:

- && - oba izraza morata veljati za paket;

- || - eden od izrazov je lahko resničen.

Zdaj pa si podrobneje oglejmo več filtrov na primerih in poskusimo razumeti vse znake odnosov.

Najprej filtrirajmo vse pakete, poslane na 194.67.215.. Vnesite niz v polje za filter in kliknite Prijavite se. Za udobje lahko filtre Wireshark shranite z gumbom Shrani:

ip.dst == 194.67.215.125

In če želite prejemati ne samo poslane pakete, ampak tudi tiste, ki jih prejmete kot odgovor iz tega vozlišča, lahko združite dva pogoja:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Izberemo lahko tudi prenesene velike datoteke:

http.content_length > 5000

S filtriranjem Content-Type lahko izberemo vse slike, ki so bile naložene; Analizirajmo Wireshark promet, pakete, ki vsebujejo besedo image:

http.content_type vsebuje sliko

Za čiščenje filtra lahko pritisnete gumb jasno. Zgodi se, da ne poznate vedno vseh informacij, potrebnih za filtriranje, ampak želite samo raziskati omrežje. Poljubno polje paketa lahko dodate kot stolpec in si ogledate njegovo vsebino v splošnem oknu za vsak paket.

Na primer, želim prikazati TTL (čas življenja) paketa kot stolpec. Če želite to narediti, odprite informacije o paketu, poiščite to polje v razdelku IP. Nato pokličite kontekstni meni in izberite možnost Uporabi kot stolpec:

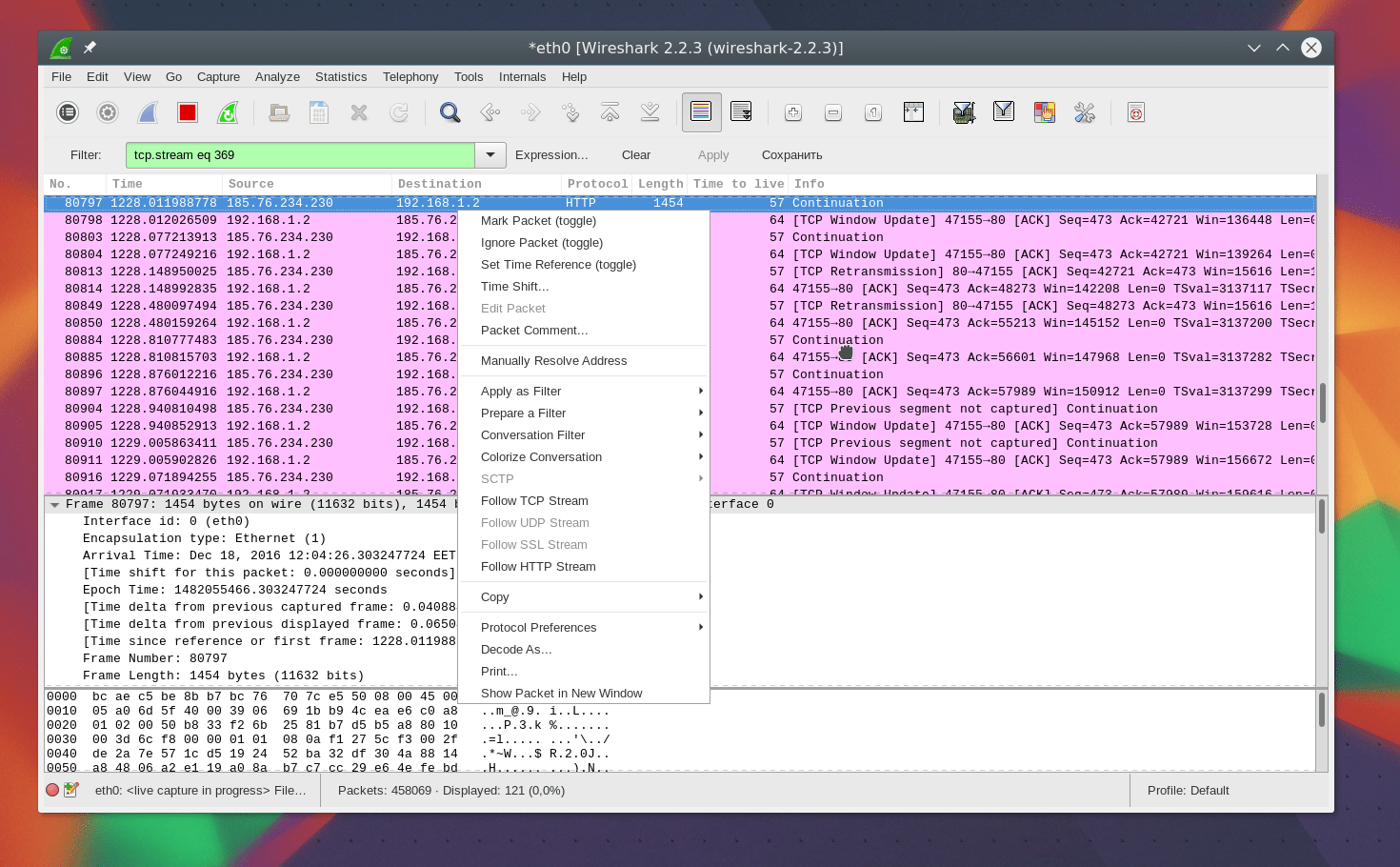

Na enak način lahko ustvarite filter na podlagi poljubnega polja. Izberite ga in prikličite kontekstni meni, nato kliknite Uporabi kot filter oz Pripravite kot filter, nato izberite Izbrano za prikaz samo izbranih vrednosti, oz Ni izbrano da jih odstranite:

Določeno polje in njegova vrednost bosta uporabljena ali v drugem primeru vstavljena v polje filtra:

Na ta način lahko filtru dodate polje katerega koli paketa ali stolpca. Ta možnost je tudi v kontekstnem meniju. Za filtriranje protokolov lahko uporabite enostavnejše pogoje. Na primer, analizirajmo promet Wireshark za protokola HTTP in DNS:

Druga zanimiva lastnost programa je uporaba Wiresharka za sledenje določeni seji med uporabnikovim računalnikom in strežnikom. Če želite to narediti, odprite kontekstni meni za paket in izberite Sledite toku TCP.

Nato se odpre okno, v katerem boste našli vse podatke, ki se prenašajo med strežnikom in odjemalcem:

Diagnosticiranje težav z Wiresharkom

Morda se sprašujete, kako uporabiti Wireshark 2.0 za odkrivanje težav v vašem omrežju. Za to je v spodnjem levem kotu okna okrogel gumb, ko kliknete nanj, se odpre okno Orodja Expet. V njej Wireshark zbira vsa sporočila o napakah in težave z omrežjem:

Okno je razdeljeno na zavihke, kot so Napake, Opozorila, Obvestila, Klepeti. Program zna filtrirati in poiskati številne omrežne težave, tukaj pa jih lahko vidite zelo hitro. Tukaj so podprti tudi filtri Wireshark.

Analiza prometa Wireshark

Zelo preprosto lahko razumete, kaj so uporabniki prenesli in katere datoteke so si ogledali, če povezava ni bila šifrirana. Program zelo dobro opravlja ekstrakcijo vsebine.

Če želite to narediti, morate najprej ustaviti zajem prometa z rdečim kvadratom na plošči. Nato odprite meni mapa -> Izvozi predmete -> HTTP:

SmartSniff omogoča prestrezanje omrežnega prometa in prikaz njegove vsebine v ASCII. Program zajame pakete, ki gredo skozi omrežno kartico, in prikaže vsebino paketov v besedilni obliki (protokoli http, pop3, smtp, ftp) in kot šestnajstiški izpis. Za zajem paketov TCP/IP SmartSniff uporablja naslednje tehnike: neobdelane vtičnice - RAW vtičnice, gonilnik WinCap Capture Driver in Microsoft Network Monitor Driver. Program podpira ruski jezik in je enostaven za uporabo.

Sniffer program za zajem paketov

|

SmartSniff prikaže naslednje informacije: ime protokola, lokalni in oddaljeni naslov, lokalna in oddaljena vrata, lokalno vozlišče, ime storitve, količino podatkov, skupno velikost, čas zajema in čas zadnjega paketa, trajanje, lokalni in oddaljeni naslov MAC, države in podatkovni paket vsebina . Program ima prilagodljive nastavitve, izvaja funkcijo filtra za zajem, razpakiranje odzivov http, pretvorbo naslovov IP, pripomoček je zmanjšan na sistemski pladenj. SmartSniff ustvari poročilo o pretokih paketov kot stran HTML. Program lahko izvozi TCP/IP tokove.

Uvod

Pri delovanju računalniškega omrežja in omrežnega sklada vozlišč se včasih pojavijo težave, katerih vzroke težko odkrijejo znani pripomočki za zbiranje statistik (kot je netstat) in standardne aplikacije, ki temeljijo na protokolu ICMP (ping, traceroute/ tracert itd.). V takšnih primerih je za diagnosticiranje težav pogosto potrebna uporaba bolj specifičnih orodij, ki omogočajo prikaz (poslušanje) omrežnega prometa in njegovo analizo na ravni prenosnih enot posameznih protokolov ( "vohanje", vohanje).

Analizatorji omrežnih protokolov oz "vohalci" so izjemno uporabni orodja za preučevanje obnašanja omrežnih vozlišč in prepoznavanje omrežnih težav. Seveda, kot vsako orodje, kot je na primer oster nož, je vohalo lahko tako blagodat v rokah sistemskega skrbnika ali inženirja za informacijsko varnost kot orožje zločina v rokah računalniškega napadalca.

Takšna specializirana programska oprema običajno uporablja “promiskuitetni” (promiscuos) način delovanja omrežne kartice nadzor računalnika (zlasti za prestrezanje prometa iz omrežnega segmenta, vrat stikala ali usmerjevalnika). Kot veste, je bistvo tega načina za obdelavo vseh okvirjev, ki prihajajo na vmesnik, in ne samo tistih, ki so namenjeni naslovu MAC omrežne kartice in oddaje, kot se zgodi v običajnem načinu.

Izdelek, obravnavan v tem članku Wireshark je znano orodje za prestrezanje in interaktivno analizo omrežnega prometa, pravzaprav standard v industriji in izobraževanju. TO Ključne značilnosti Wiresharka lahko vključuje: več platform (Windows, Linux, Mac OS, FreeBSD, Solaris itd.); sposobnost analiziranja na stotine različnih protokolov; podpora za grafični način delovanja in vmesnik ukazne vrstice (pripomoček tshark); močan sistem filtriranja prometa; izvoz rezultatov dela v formate XML, PostScript, CSV itd.

Drugo pomembno dejstvo je, da je Wireshark odprtokodna programska oprema. distribuira pod licenco GNU GPLv2, tj. ta izdelek lahko uporabljate, kot želite.

Namestitev Wireshark

Na voljo je najnovejša različica Wiresharka za operacijska sistema Windows in OS X ter izvorna koda prenesete s spletne strani projekta. Za distribucije Linuxa in sisteme BSD je ta izdelek običajno na voljo v standardnih ali dodatnih repozitorijih. Posnetki zaslona, objavljeni v tem članku, so bili vzeti iz različice 1.6.2 Wireshark za Windows. Uspešno se lahko uporabljajo tudi starejše različice programa, ki jih najdemo v repozitorijih Unix podobnih operacijskih sistemov, saj je Wireshark že dolgo stabilen in funkcionalen izdelek.

Wireshark temelji na knjižnici Pcap (Packet Capture)., ki zagotavlja aplikacijski programski vmesnik za izvajanje nizkonivojskih funkcij interakcije z omrežnimi vmesniki (zlasti prestrezanje in generiranje poljubnih prenosnih enot omrežnih protokolov in lokalnih omrežnih protokolov). Knjižnica Pcap je tudi osnova tako znanih omrežnih orodij, kot so tcpdump, snort, nmap, kismet itd. Za sisteme, podobne Unixu, je Pcap običajno prisoten v standardnih repozitorijih programske opreme. Za družino operacijskih sistemov Windows obstaja različica Pcap, imenovana Winpcap. Ti lahko prenesete s spletne strani projekta. Vendar to običajno ni potrebno, saj je knjižnica Winpcap vključena v namestitveni paket Wireshark za Windows.

Postopek namestitve programa ni težaven za noben operacijski sistem, seveda prilagojen posebnostim platforme, ki jo uporabljate. Na primer, Wireshark na Debian/Ubuntu je nameščen tako, da neprivilegirani uporabniki privzeto nimajo pravice do prestrezanja paketov, zato je treba program zagnati z uporabo mehanizma ID uporabnika sudo (ali izvesti potrebne manipulacije v skladu z dokumentacijo standarda paket DEB).

Osnove dela z Wiresharkom

Uporabniški vmesnik Wireshark je zgrajen na vrhu knjižnice GTK+(Zbirka orodij GIMP). Glavno programsko okno vključuje naslednje elemente: meni, orodne vrstice in filtre za ogled, seznam paketov, podroben opis izbranega paketa, prikaz bajtov paketa (v šestnajstiški in besedilni obliki) in vrstico stanja:

Treba je opozoriti, da je uporabniški vmesnik programa dobro zasnovan, precej ergonomičen in precej intuitiven, kar uporabniku omogoča, da se osredotoči na preučevanje omrežnih procesov, ne da bi ga motile malenkosti. Poleg tega so vse funkcije in podrobnosti uporabe Wireshark podrobno opisane v navodila za uporabo. Zato se ta članek osredotoča na funkcionalnost zadevnega izdelka, njegove značilnosti v primerjavi z drugimi snifferji, na primer z dobro znanim pripomočkom konzole tcpdump.

Tako ergonomija Wiresharka odraža večplasten pristop k zagotavljanju omrežnih interakcij. Vse je narejeno tako, da ima uporabnik z izbiro omrežnega paketa s seznama možnost ogleda vseh glav (plasti), kot tudi vrednosti polj vsake plasti omrežnega paketa, začenši z ovoj - okvir Ethernet, sama glava IP, glava transportne plasti in podatkovni protokol aplikacije, ki ga vsebuje paket.

Surove podatke za obdelavo lahko Wireshark pridobi v realnem času ali jih uvozi iz datoteke izpisa omrežnega prometa, več izpisov za naloge analize pa je mogoče sproti združiti v enega.

Rešen je problem iskanja potrebnih paketov v velikih količinah prestreženega prometa dve vrsti filtrov: zbiranje prometa (filtri za zajem) in njega prikazovalni filtri. Filtri zbirke Wireshark temeljijo na jeziku filtrov knjižnice Pcap, tj. Sintaksa v tem primeru je podobna sintaksi pripomočka tcpdump. Filter je serija primitivov, kombiniranih, če je potrebno, z logičnimi funkcijami (in, ali, ne). Pogosto uporabljene filtre lahko shranite v profil za ponovno uporabo.

Slika prikazuje profil zbirnih filtrov Wireshark:

Analizator omrežnih paketov Wireshark ima tudi svoj preprost, a bogat s funkcijami jezik filtra prikaza. Vrednost vsakega polja v glavi paketa se lahko uporabi kot kriterij filtriranja(na primer ip.src je izvorni naslov IP v omrežnem paketu, frame.len je dolžina okvirja Ethernet itd.). Z uporabo primerjalnih operacij je mogoče vrednosti polj primerjati z določenimi vrednostmi(na primer frame.len in združite več izrazov z logičnimi operatorji (na primer: ip.src==10.0.0.5 in tcp.flags.fin). Dober pomočnik pri procesu konstruiranja izrazov je okno za nastavitev pravil prikaza (Filter Expression):

Orodja za analizo omrežnih paketov

Medtem ko lahko protokole brez povezave preučujemo tako, da preprosto pogledamo posamezne pakete in izračunamo statistiko, je proučevanje delovanja povezovalno usmerjenih protokolov močno poenostavljeno z razpoložljivostjo dodatnih zmožnosti za analizo napredka omrežnih interakcij.

Ena od uporabnih funkcij Wiresharka je "Sledi toku TCP"(dobesedno »Sledi TCP toku«) podmeni analize »Analiziraj«, ki vam omogoča ekstrahiranje podatkov protokola aplikacije iz segmentov TCP toka, ki mu izbrani paket pripada:

Druga zanimiva postavka v podmeniju analize je "Strokovni informacijski kompozit", ki odpre okno vgrajenega ekspertnega sistema Wireshark, ki bo poskušal zaznati napake in komentarje v paketih, samodejno izbrati posamezne povezave iz dumpa in jih karakterizirati. Ta modul je v razvoju in se izboljšuje iz različice v različico programa.

V podmeniju statistike "Statistika" zbrane so bile možnosti, ki vam omogočajo izračun vseh vrst statističnih značilnosti preučevanega prometa, gradnjo grafov intenzivnosti omrežnih tokov, analizo odzivnega časa storitev itd. Ja, točka "Hierarhija protokola" prikazuje statistiko v obliki hierarhičnega seznama protokolov, ki prikazuje odstotek celotnega prometa, število paketov in bajtov, ki jih prenaša določen protokol.

funkcija "Končna točka" zagotavlja večnivojsko statistiko o dohodnem/odhodnem prometu vsakega vozlišča. odstavek "Pogovori"(dobesedno »pogovori«) vam omogoča, da določite količine prometa različnih protokolov (povezave, omrežja in transportne plasti modela medsebojnega povezovanja odprtih sistemov), ki se prenašajo med vozlišči, ki med seboj komunicirajo. funkcija "Dolžine paketov" prikaže porazdelitev paketov po njihovi dolžini.

odstavek "Graf poteka ..." grafično predstavlja tokove paketov. V tem primeru, ko izberete element na grafikonu, postane aktiven ustrezni paket na seznamu v glavnem oknu programa:

Ločen podmeni v zadnjih različicah Wiresharka je namenjen IP telefoniji. V podmeniju »Orodja« je postavka "Pravila ACL požarnega zidu", bo poskušal ustvariti pravilo požarnega zidu za izbrani paket (različica 1.6.x podpira formate Cisco IOS, IP Filter, IPFirewall, Netfilter, Packet Filter in Windows Firewall).

Program ima vgrajen tudi lahek tolmač Programski jezik Lua. Z uporabo Lua lahko v Wiresharku ustvarite lastne dekoderje protokolov in obdelovalce dogodkov.

Namesto zaključka

Analizator omrežnih paketov Wireshark je primer odprtokodnega izdelka, ki je uspešen tako znotraj platforme Unix/Linux kot tudi priljubljen med uporabniki operacijskih sistemov Windows in Mac OS X. Seveda pa poleg Wiresharka obstajajo tudi težke, celovite inteligentne rešitve na tem področju. raziskovanja omrežnega prometa, katerega funkcionalnost je veliko širša. Toda, prvič, stanejo veliko denarja, in drugič, težko se jih je naučiti in upravljati; tretjič, razumeti morate, da vsega ni mogoče avtomatizirati in noben ekspertni sistem ne more nadomestiti dobrega strokovnjaka. Torej, če se soočate z nalogami, ki zahtevajo analizo omrežnega prometa, potem je Wireshark orodje za vas. In ljubitelji ukazne vrstice lahko uporabljajo pripomoček tshark - konzolna različica Wiresharka.

Številni uporabniki računalniških omrežij na splošno ne poznajo koncepta "vohača". Poskusimo v preprostem jeziku neizučenega uporabnika definirati, kaj je sniffer. Toda najprej se morate še vedno poglobiti v vnaprejšnjo opredelitev samega pojma.

Sniffer: kaj je sniffer z vidika angleškega jezika in računalniške tehnologije?

Pravzaprav sploh ni težko določiti bistva takšne programske opreme ali strojno-programskega kompleksa, če preprosto prevedete izraz.

To ime izhaja iz angleške besede sniff (voh). Od tod pomen ruskega izraza "vohač". Kaj je sniffer v našem razumevanju? »Sniffer«, ki je sposoben nadzorovati uporabo omrežnega prometa, ali preprosteje vohun, ki lahko moti delovanje lokalnih ali internetnih omrežij in izlušči informacije, ki jih potrebuje na podlagi dostopa prek protokolov za prenos podatkov TCP/IP.

Analizator prometa: kako deluje?

Takoj rezervirajmo: sniffer, najsi bo programska ali shareware komponenta, je sposoben analizirati in prestrezati promet (prenesene in prejete podatke) izključno prek omrežnih kartic (Ethernet). Kar se zgodi?

Omrežni vmesnik ni vedno zaščiten s požarnim zidom (spet programsko ali strojno), zato prestrezanje poslanih ali prejetih podatkov postane zgolj stvar tehnologije.

Znotraj omrežja se informacije prenašajo po segmentih. Znotraj enega segmenta naj bi se paketi podatkov pošiljali popolnoma vsem napravam, ki so povezane v omrežje. Segmentirane informacije se posredujejo do usmerjevalnikov (router), nato pa do stikal (switch) in koncentratorjev (hub). Pošiljanje informacij poteka tako, da se paketi razdelijo tako, da končni uporabnik prejme vse dele paketa povezane skupaj iz popolnoma različnih poti. Tako lahko "poslušanje" vseh potencialnih poti od enega naročnika do drugega ali interakcija internetnega vira z uporabnikom zagotovi ne le dostop do nešifriranih informacij, temveč tudi do nekaterih tajnih ključev, ki jih je mogoče poslati tudi v takšnem procesu interakcije. . In tukaj se izkaže, da je omrežni vmesnik popolnoma nezaščiten, ker posreduje tretja oseba.

Dobri nameni in zlobni nameni?

Vohala se lahko uporabljajo tako v dobrem kot v slabem. Da ne omenjamo negativnega vpliva, je treba omeniti, da takšne sisteme programske in strojne opreme precej pogosto uporabljajo sistemski skrbniki, ki poskušajo slediti dejanjem uporabnikov ne le v omrežju, temveč tudi njihovo vedenje na internetu v smislu obiskanih virov, aktivirani prenosi na računalnike ali pošiljanje z njih.

Metoda, po kateri deluje analizator omrežja, je precej preprosta. Vohalo zazna odhodni in dohodni promet naprave. Ne govorimo o notranjem ali zunanjem IP-ju. Najpomembnejši kriterij je tako imenovani naslov MAC, edinstven za vsako napravo, povezano v globalni splet. Uporablja se za identifikacijo vsake naprave v omrežju.

Vrste vohalcev

Toda glede na vrsto jih lahko razdelimo na več glavnih:

- strojna oprema;

- programska oprema;

- strojna in programska oprema;

- spletnih programčkov.

Vedenjsko zaznavanje prisotnosti snifferja v omrežju

Isti sniffer WiFi lahko zaznate glede na obremenitev omrežja. Če je očitno, da prenos podatkov oziroma povezava ni na ravni, ki jo navaja ponudnik (ali usmerjevalnik omogoča), bodite na to takoj pozorni.

Po drugi strani pa lahko ponudnik brez vednosti uporabnika požene tudi programsko vohalo za spremljanje prometa. Toda uporabnik praviloma tega sploh ne ve. Toda organizacija, ki nudi storitve komunikacije in internetne povezave, tako uporabniku zagotavlja popolno varnost v smislu prestrezanja poplav, samonameščanja odjemalcev raznih trojancev, vohunov ipd. Toda takšna orodja so bolj programska in nimajo večjega vpliva na omrežje ali uporabniške terminale.

Spletni viri

Še posebej nevaren pa je lahko spletni analizator prometa. Primitivni računalniški hekerski sistem je zgrajen na uporabi snifferjev. Tehnologija v svoji najpreprostejši obliki se skrči na dejstvo, da se napadalec najprej registrira na določenem viru, nato pa na spletno mesto naloži sliko. Po potrditvi prenosa se izda povezava do spletnega vohljača, ki se pošlje potencialni žrtvi, na primer v obliki e-pošte ali istega SMS sporočila z besedilom, kot je »Prejeli ste čestitko od t. -torej. Če želite odpreti sliko (razglednico), kliknite na povezavo.”

Naivni uporabniki kliknejo navedeno hiperpovezavo, posledično se aktivira prepoznavanje in zunanji IP naslov se prenese na napadalca. Če bo imel ustrezno aplikacijo, bo lahko ne samo pregledoval vse podatke, ki so shranjeni v računalniku, ampak tudi enostavno spreminjal sistemske nastavitve od zunaj, česar se lokalni uporabnik ne bo niti zavedal, saj bo takšno spremembo zamenjal za vpliv virusa. Vendar bo skener pri preverjanju pokazal nič groženj.

Kako se zaščititi pred prestrezanjem podatkov?

Ne glede na to, ali gre za sniffer WiFi ali kateri koli drug analizator, še vedno obstajajo sistemi za zaščito pred nepooblaščenim pregledovanjem prometa. Obstaja samo en pogoj: namestiti jih je treba le, če ste popolnoma prepričani v "prisluškovanje".

Takšna programska orodja se najpogosteje imenujejo "antisnifferji". Toda če dobro pomislite, so to isti vohalci, ki analizirajo promet, vendar blokirajo druge programe, ki poskušajo prejemati

Zato je upravičeno vprašanje: ali je vredno namestiti takšno programsko opremo? Morda bo njegovo vdiranje s strani hekerjev povzročilo še večjo škodo ali pa bo sam blokiral tisto, kar bi moralo delovati?

V najpreprostejšem primeru s sistemi Windows je za zaščito bolje uporabiti vgrajeni požarni zid. Včasih lahko pride do konfliktov z nameščenim protivirusnim programom, vendar to pogosto velja samo za brezplačne pakete. Profesionalne kupljene ali mesečno aktivirane različice nimajo takšnih pomanjkljivosti.

Namesto spremne besede

To je vse o konceptu "vohača". Mislim, da je marsikdo že ugotovil, kaj je sniffer. Nazadnje ostaja vprašanje: kako pravilno bo povprečen uporabnik uporabljal takšne stvari? Sicer pa je med mladimi uporabniki včasih opaziti nagnjenost k računalniškemu huliganstvu. Menijo, da je vdiranje v tuji računalnik nekaj podobnega zanimivemu tekmovanju ali samopotrjevanju. Na žalost nihče od njih niti ne razmišlja o posledicah, vendar je zelo enostavno prepoznati napadalca z uporabo istega spletnega snifferja po njegovem zunanjem IP-ju, na primer na spletnem mestu WhoIs. Res je, da bo kot lokacija navedena lokacija ponudnika, vendar bosta država in mesto natančno določena. No, potem gre za malenkosti: bodisi klic ponudniku, da blokira terminal, s katerega je bil opravljen nepooblaščen dostop, bodisi kazensko zadevo. Potegnite svoje zaključke.

Če je nameščen program za določanje lokacije terminala, s katerega poteka poskus dostopa, je situacija še enostavnejša. Toda posledice so lahko katastrofalne, saj vsi uporabniki ne uporabljajo teh anonimizatorjev ali virtualnih proxy strežnikov in nimajo niti pojma o internetu. Vredno bi se bilo naučiti...

Pozdravljen, svet! Zdaj vam bomo povedali o eni uporabni metodi za odpravljanje težav in iskanje težav na usmerjevalnikih MikroTik. Bistvo te metode je ujeti (“vohati”) pakete, ki gredo skozi določene vmesnike našega usmerjevalnika in jih takoj analizirati z Wireshark.

Predpogoji

Torej, za uporabo te metode potrebujemo:

- Usmerjevalnik MikroTik(v našem primeru smo uporabili RB951Ui-2HnD z različico vdelane programske opreme RouterOS 6.40.2)

- Program Wireshark(v našem primeru različica 2.4.1)

- Računalnik ali strežnik, ki se nahaja v istem omrežju kot usmerjevalnik, ki izvaja Wireshark

nastavitve

Najprej odpremo Wireshark, izberemo vmesnik, po katerem želimo "vohati" (v našem primeru je to Ethernet, torej vmesnik, preko katerega se računalnik poveže z usmerjevalnikom) in nastavimo naslednji filter - udp vrata 37008. Kot je prikazano na sliki:

Jasno je, da če začnemo zajem paketov brez tega filtra, potem nam bo ves promet, ki gre skozi ta vmesnik, enostavno padel ven, tega pa ne želimo.

Kakšen filter je to in kakšna vrata so to - 37008 ? Dejstvo je, da MikroTik na ta vrata pošilja UDP datagrame, torej ves prestreženi promet. pretočni strežnik, in ta pretočni strežnik, kot ste morda uganili, je naš računalnik, v katerem se izvaja Wireshark. Ti paketi so enkapsulirani z uporabo protokola TZSP(TaZmen Sniffer Protocol), ki se uporablja za prenašanje drugih protokolov v sebi.

Torej zaženemo prestrezanje paketov na določenem vmesniku s filtrom udp vrata 37008 in vidimo, da se nič ne zgodi in ni paketov.

In zdaj najbolj zanimiva stvar - povežemo se z MikroTik prek WinBoxa, pojdimo na razdelek Orodja Nadalje Vohanje paketov in poglejte naslednje okno z nastavitvami:

Na zavihku Splošno vse lahko pustimo privzeto, pojdimo na zavihek Pretakanje:

Vstavite kljukico Pretakanje omogočeno, na terenu Strežnik označite naslov IP našega računalnika, na katerem smo zagnali Wireshark, in ga označite Filtrirni tok za aktiviranje filtra, ki bo nastavljen na naslednjem zavihku - Filter

Na tem zavihku lahko filtriramo promet, ki nas zanima. Na primer, v našem omrežju imamo Asterisk IP PBX in želimo videti, katere pakete sprejema in pošilja prek usmerjevalnika MikroTik. Na primer, lahko sledite komunikaciji IP PBX s strežnikom ponudnika storitev VoIP.

Torej, izberemo vmesnike, na katerih želimo loviti pakete (v našem primeru je to bridge), nato pa bomo v polju filtrirali promet po določenem naslovu IP IP naslov(Naša IP-PBX), navedite protokol - 17 (udp) in pristanišče 5060 (požirek). Navedli bomo katero koli smer - kaj in Delovanje filtra = oz, to pomeni, da je logika delovanja tega filtra "ali". Če želite pakete loviti samo s strogo določenim filtrom, je treba logiko določiti in, to je sovpadanje vseh pogojev filtra.

Super, zdaj gremo na Wireshark in vidimo, da je že ujel potrebne pakete v skladu s pravili filtra.

V našem primeru je to komunikacija med Asterisk IP PBX in strežnikom ponudnika VoIP storitev, zahteva za registracijo in potrditev na drugi strani. Upoštevajte, da je vrsta enkapsulacije TZSP vendar je Wiresharku uspelo te pakete pravilno dekapsulirati in nam jih prikazati SIP.

Je bil ta članek koristen za vas?

Prosim povejte mi zakaj?

Žal nam je, da članek za vas ni bil uporaben: (Prosimo, če ni težko, navedite zakaj? Zelo vam bomo hvaležni za podroben odgovor. Hvala, ker nam pomagate postati boljši!