วิธีการใช้งาน Wireshark? การวิเคราะห์การจราจร Wireshark (ดมแพ็กเก็ตเครือข่าย) วิดีโอคำแนะนำสำหรับการใช้ Acrylic WiFi กับ Wireshark ใน Windows

Wireshark เป็นเครื่องมือวิเคราะห์เครือข่ายอันทรงพลังที่สามารถใช้เพื่อวิเคราะห์การรับส่งข้อมูลที่ส่งผ่านอินเทอร์เฟซเครือข่ายของคอมพิวเตอร์ของคุณ คุณอาจจำเป็นต้องใช้เพื่อตรวจจับและแก้ไขปัญหาเครือข่าย ดีบักแอปพลิเคชันเว็บ โปรแกรมเครือข่าย หรือไซต์ของคุณ Wireshark ช่วยให้คุณดูเนื้อหาของแพ็คเก็ตในทุกระดับได้อย่างเต็มที่ ดังนั้นคุณจึงสามารถเข้าใจวิธีการทำงานของเครือข่ายในระดับต่ำได้ดีขึ้น

แพ็กเก็ตทั้งหมดจะถูกบันทึกแบบเรียลไทม์และจัดเตรียมไว้ในรูปแบบที่อ่านง่าย โปรแกรมนี้รองรับระบบการกรองที่ทรงพลัง การเน้นสี และฟีเจอร์อื่น ๆ ที่จะช่วยคุณค้นหาแพ็คเกจที่เหมาะสม ในบทช่วยสอนนี้ เราจะดูวิธีใช้ Wireshark เพื่อวิเคราะห์การรับส่งข้อมูล เมื่อเร็ว ๆ นี้นักพัฒนาเริ่มทำงานในสาขาที่สองของโปรแกรม Wireshark 2.0 โดยมีการเปลี่ยนแปลงและปรับปรุงมากมายโดยเฉพาะอย่างยิ่งสำหรับอินเทอร์เฟซ นี่คือสิ่งที่เราจะใช้ในบทความนี้

ก่อนที่จะพิจารณาวิธีวิเคราะห์การรับส่งข้อมูล คุณต้องพิจารณาว่าคุณสมบัติใดที่โปรแกรมรองรับโดยละเอียดมากขึ้น โปรโตคอลใดที่โปรแกรมสามารถทำงานร่วมกับ และสิ่งที่สามารถทำได้ นี่คือคุณสมบัติหลักของโปรแกรม:

- จับแพ็กเก็ตแบบเรียลไทม์จากอินเทอร์เฟซเครือข่ายแบบมีสายหรือประเภทอื่นๆ ตลอดจนอ่านจากไฟล์

- รองรับอินเทอร์เฟซการจับภาพต่อไปนี้: อีเธอร์เน็ต, IEEE 802.11, PPP และอินเทอร์เฟซเสมือนในเครื่อง;

- แพ็กเก็ตสามารถกรองออกตามพารามิเตอร์หลายตัวโดยใช้ตัวกรอง

- โปรโตคอลที่รู้จักทั้งหมดจะถูกเน้นในรายการด้วยสีต่างๆ เช่น TCP, HTTP, FTP, DNS, ICMP และอื่นๆ

- รองรับการรับส่งข้อมูลการโทร VoIP;

- รองรับการถอดรหัสการรับส่งข้อมูล HTTPS หากมีใบรับรอง

- การถอดรหัสการรับส่งข้อมูล WEP และ WPA ของเครือข่ายไร้สายด้วยคีย์และการจับมือ

- การแสดงสถิติการโหลดเครือข่าย

- ดูเนื้อหาแพ็คเกจสำหรับเลเยอร์เครือข่ายทั้งหมด

- แสดงเวลาในการส่งและรับพัสดุ

โปรแกรมนี้มีคุณสมบัติอื่น ๆ มากมาย แต่สิ่งเหล่านี้คือคุณสมบัติหลักที่คุณอาจสนใจ

วิธีการใช้งาน Wireshark

ฉันคิดว่าคุณได้ติดตั้งโปรแกรมไว้แล้ว แต่ถ้าไม่ คุณสามารถติดตั้งได้จากแหล่งเก็บข้อมูลอย่างเป็นทางการ เมื่อต้องการทำเช่นนี้ ให้พิมพ์คำสั่งใน Ubuntu:

sudo apt ติดตั้ง wireshark

หลังการติดตั้ง คุณจะพบโปรแกรมในเมนูหลักของการแจกจ่าย คุณต้องเรียกใช้ Wireshark ด้วยสิทธิ์ superuser เพราะไม่เช่นนั้นจะไม่สามารถวิเคราะห์แพ็กเก็ตเครือข่ายได้ ซึ่งสามารถทำได้จากเมนูหลักหรือผ่านเทอร์มินัลโดยใช้คำสั่งสำหรับ KDE:

และสำหรับ Gnome/Unity:

หน้าต่างหลักของโปรแกรมแบ่งออกเป็นสามส่วน: คอลัมน์แรกประกอบด้วยรายการอินเทอร์เฟซเครือข่ายสำหรับการวิเคราะห์ ส่วนที่สอง - ตัวเลือกสำหรับการเปิดไฟล์ และส่วนที่สาม - ความช่วยเหลือ

การวิเคราะห์การรับส่งข้อมูลเครือข่าย

หากต้องการเริ่มการวิเคราะห์ ให้เลือกอินเทอร์เฟซเครือข่าย เช่น eth0 แล้วคลิกปุ่ม เริ่ม.

หลังจากนี้หน้าต่างต่อไปนี้จะเปิดขึ้นพร้อมกับสตรีมแพ็กเก็ตที่ผ่านอินเทอร์เฟซแล้ว หน้าต่างนี้ยังแบ่งออกเป็นหลายส่วน:

- ส่วนบน- นี่คือเมนูและแผงควบคุมที่มีปุ่มต่างๆ

- รายการแพ็คเกจ- จากนั้นโฟลว์ของแพ็กเก็ตเครือข่ายที่คุณจะวิเคราะห์จะปรากฏขึ้น

- เนื้อหาแพ็คเกจ- ด้านล่างนี้คือเนื้อหาของแพ็คเกจที่เลือก โดยแบ่งออกเป็นหมวดหมู่ตามระดับการขนส่ง

- ประสิทธิภาพที่แท้จริง- ที่ด้านล่างสุดเนื้อหาของแพ็คเกจจะแสดงในรูปแบบจริงและในรูปแบบ HEX

คุณสามารถคลิกที่แพ็คเกจใดก็ได้เพื่อวิเคราะห์เนื้อหา:

ที่นี่เราเห็นแพ็กเก็ตคำขอ DNS เพื่อรับที่อยู่ IP ของไซต์ ในคำขอนั้นโดเมนจะถูกส่งไป และในแพ็กเก็ตตอบกลับ เราได้รับคำถามและคำตอบของเรา

เพื่อการดูที่สะดวกยิ่งขึ้น คุณสามารถเปิดแพ็คเกจในหน้าต่างใหม่ได้โดยดับเบิลคลิกที่รายการ:

ตัวกรอง Wireshark

การดูแพ็คเกจด้วยตนเองเพื่อค้นหาสิ่งที่คุณต้องการนั้นไม่สะดวกอย่างยิ่ง โดยเฉพาะอย่างยิ่งเมื่อมีเธรดที่ใช้งานอยู่ ดังนั้นสำหรับงานนี้ควรใช้ตัวกรองจะดีกว่า มีบรรทัดพิเศษใต้เมนูสำหรับป้อนตัวกรอง คุณสามารถคลิก การแสดงออกเพื่อเปิดตัวออกแบบตัวกรอง แต่ก็มีหลายตัว ดังนั้นเราจะดูตัวพื้นฐานที่สุด:

- ไอพี.dst- ที่อยู่ IP เป้าหมาย

- ไอพี.src- ที่อยู่ IP ของผู้ส่ง

- ip.addr- IP ของผู้ส่งหรือผู้รับ

- ไอพี.โปรโต- โปรโตคอล;

- tcp.dstport- ท่าเรือปลายทาง

- tcp.srcport- พอร์ตผู้ส่ง

- ip.ttl- ตัวกรอง TTL กำหนดระยะทางเครือข่าย

- http.request_uri- ที่อยู่เว็บไซต์ที่ร้องขอ

หากต้องการระบุความสัมพันธ์ระหว่างเขตข้อมูลและค่าในตัวกรอง คุณสามารถใช้ตัวดำเนินการต่อไปนี้:

- == - เท่ากับ;

- != - ไม่เท่ากัน;

- < - น้อย;

- > - มากกว่า;

- <= - น้อยกว่าหรือเท่ากับ

- >= - มากกว่าหรือเท่ากับ;

- ไม้ขีด- การแสดงออกปกติ

- ประกอบด้วย- ประกอบด้วย.

หากต้องการรวมหลายนิพจน์ คุณสามารถใช้:

- && - ทั้งสองนิพจน์จะต้องเป็นจริงสำหรับแพ็คเกจ

- || - สำนวนใดคำหนึ่งอาจเป็นจริง

ตอนนี้เรามาดูตัวกรองต่างๆ อย่างใกล้ชิดโดยใช้ตัวอย่างและพยายามทำความเข้าใจสัญญาณของความสัมพันธ์ทั้งหมด

ขั้นแรก ให้กรองแพ็กเก็ตทั้งหมดที่ส่งไปยัง 194.67.215.. พิมพ์สตริงในช่องตัวกรองแล้วคลิก นำมาใช้- เพื่อความสะดวก สามารถบันทึกตัวกรอง Wireshark ได้โดยใช้ปุ่ม บันทึก:

ip.dst == 194.67.215.125

และเพื่อที่จะรับไม่เพียงแต่แพ็กเก็ตที่ส่งเท่านั้น แต่ยังได้รับจากการตอบกลับจากโหนดนี้ด้วย คุณสามารถรวมเงื่อนไขสองข้อเข้าด้วยกัน:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

เรายังสามารถเลือกไฟล์ขนาดใหญ่ที่ถ่ายโอนได้:

http.content_length > 5000

โดยการกรอง Content-Type เราสามารถเลือกรูปภาพทั้งหมดที่อัปโหลดได้ มาวิเคราะห์การรับส่งข้อมูล Wireshark แพ็กเก็ตที่มีคำว่า image:

http.content_type มีรูปภาพ

หากต้องการล้างตัวกรองคุณสามารถกดปุ่มได้ ชัดเจน- มันเกิดขึ้นว่าคุณไม่ได้รู้ข้อมูลทั้งหมดที่จำเป็นสำหรับการกรองเสมอไป แต่เพียงต้องการสำรวจเครือข่าย คุณสามารถเพิ่มฟิลด์ใดๆ ของแพ็คเกจเป็นคอลัมน์ และดูเนื้อหาในหน้าต่างทั่วไปสำหรับแต่ละแพ็คเกจได้

ตัวอย่างเช่น ฉันต้องการแสดง TTL (time to live) ของแพ็กเก็ตเป็นคอลัมน์ ในการดำเนินการนี้ ให้เปิดข้อมูลแพ็คเกจ ค้นหาช่องนี้ในส่วน IP จากนั้นเรียกเมนูบริบทแล้วเลือกตัวเลือก ใช้เป็นคอลัมน์:

ในทำนองเดียวกัน คุณสามารถสร้างตัวกรองตามฟิลด์ที่ต้องการได้ เลือกและเปิดเมนูบริบทขึ้นมา จากนั้นคลิก ใช้เป็นตัวกรองหรือ เตรียมเป็นตัวกรองจากนั้นเลือก เลือกแล้วเพื่อแสดงเฉพาะค่าที่เลือก หรือ ไม่ได้เลือกหากต้องการลบออก:

ฟิลด์ที่ระบุและค่าจะถูกนำไปใช้ หรือในกรณีที่สอง จะถูกแทรกลงในฟิลด์ตัวกรอง:

ด้วยวิธีนี้ คุณสามารถเพิ่มฟิลด์ของแพ็คเกจหรือคอลัมน์ใดๆ ลงในตัวกรองได้ นอกจากนี้ยังมีตัวเลือกนี้ในเมนูบริบท หากต้องการกรองโปรโตคอล คุณสามารถใช้เงื่อนไขที่ง่ายกว่าได้ ตัวอย่างเช่น มาวิเคราะห์การรับส่งข้อมูล Wireshark สำหรับโปรโตคอล HTTP และ DNS:

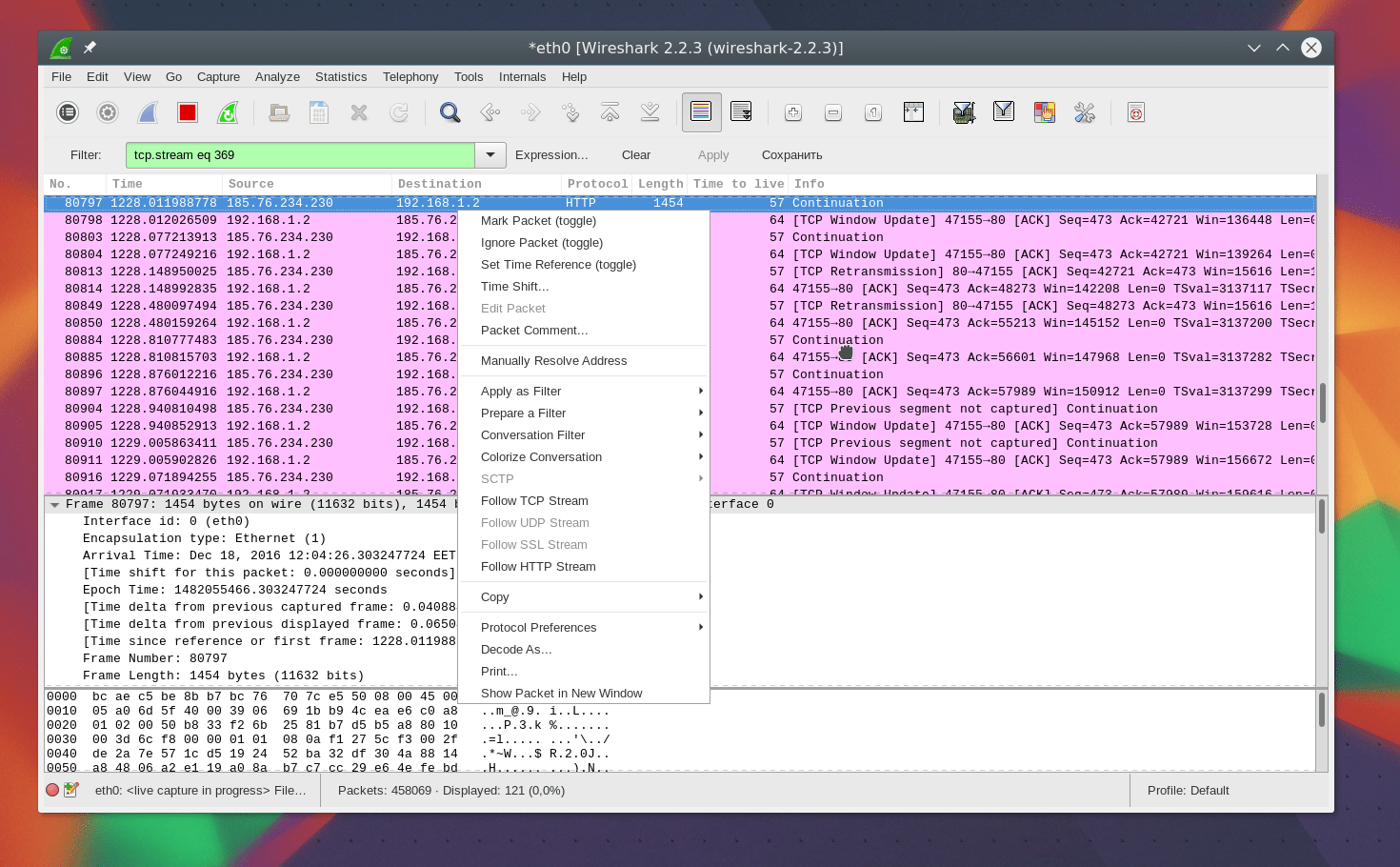

คุณสมบัติที่น่าสนใจอีกอย่างของโปรแกรมคือการใช้ Wireshark เพื่อติดตามเซสชันเฉพาะระหว่างคอมพิวเตอร์ของผู้ใช้และเซิร์ฟเวอร์ หากต้องการทำสิ่งนี้ ให้เปิดเมนูบริบทสำหรับแพ็คเกจแล้วเลือก ติดตามกระแส TCP.

หน้าต่างจะเปิดขึ้นซึ่งคุณจะพบข้อมูลทั้งหมดที่ถ่ายโอนระหว่างเซิร์ฟเวอร์และไคลเอนต์:

การวินิจฉัยปัญหา Wireshark

คุณอาจสงสัยว่าจะใช้ Wireshark 2.0 เพื่อตรวจจับปัญหาเครือข่ายได้อย่างไร ในการดำเนินการนี้จะมีปุ่มกลมอยู่ที่มุมซ้ายล่างของหน้าต่าง เมื่อคุณคลิก หน้าต่างจะเปิดขึ้น เครื่องมือของ Expet- ในนั้น Wireshark จะรวบรวมข้อความแสดงข้อผิดพลาดและปัญหาเครือข่ายทั้งหมด:

หน้าต่างจะแบ่งออกเป็นแท็บต่างๆ เช่น ข้อผิดพลาด คำเตือน ประกาศ แชท โปรแกรมสามารถกรองและค้นหาปัญหาเครือข่ายมากมาย และที่นี่คุณสามารถดูได้อย่างรวดเร็ว รองรับตัวกรอง Wireshark ที่นี่ด้วย

การวิเคราะห์การรับส่งข้อมูล Wireshark

คุณสามารถเข้าใจได้อย่างง่ายดายว่าผู้ใช้ดาวน์โหลดอะไรและไฟล์ใดบ้างที่พวกเขาดูหากการเชื่อมต่อไม่ได้เข้ารหัส โปรแกรมทำหน้าที่แยกเนื้อหาได้ดีมาก

ในการดำเนินการนี้ คุณต้องหยุดการจับการจราจรโดยใช้สี่เหลี่ยมสีแดงบนแผงก่อน จากนั้นเปิดเมนู ไฟล์ -> ส่งออกวัตถุ -> HTTP:

สมาร์ทสนิฟช่วยให้คุณสามารถสกัดกั้นการรับส่งข้อมูลเครือข่ายและแสดงเนื้อหาในรูปแบบ ASCII โปรแกรมจับแพ็กเก็ตที่ส่งผ่านอะแดปเตอร์เครือข่ายและแสดงเนื้อหาของแพ็กเก็ตในรูปแบบข้อความ (http, pop3, smtp, ftp protocols) และเป็นดัมพ์เลขฐานสิบหก ในการจับแพ็คเก็ต TCP/IP นั้น SmartSniff จะใช้เทคนิคต่อไปนี้: ซ็อกเก็ตดิบ - ซ็อกเก็ต RAW, ไดรเวอร์ WinCap Capture และไดรเวอร์ Microsoft Network Monitor โปรแกรมรองรับภาษารัสเซียและใช้งานง่าย

โปรแกรมดมกลิ่นสำหรับจับแพ็กเก็ต

|

SmartSniff แสดงข้อมูลต่อไปนี้: ชื่อโปรโตคอล ที่อยู่ภายในและระยะไกล พอร์ตภายในและระยะไกล โหนดภายใน ชื่อบริการ ปริมาณข้อมูล ขนาดทั้งหมด เวลาในการจับภาพและเวลาแพ็กเก็ตสุดท้าย ระยะเวลา ที่อยู่ MAC ภายในและระยะไกล ประเทศและแพ็กเก็ตข้อมูล เนื้อหา โปรแกรมมีการตั้งค่าที่ยืดหยุ่น โดยจะใช้ฟังก์ชันตัวกรองการจับภาพ การคลายการตอบสนอง http การแปลงที่อยู่ IP ยูทิลิตี้ย่อเล็กสุดลงในถาดระบบ SmartSniff สร้างรายงานเกี่ยวกับกระแสแพ็กเก็ตเป็นหน้า HTML โปรแกรมสามารถส่งออกสตรีม TCP/IP

การแนะนำ

บางครั้งปัญหาเกิดขึ้นในการทำงานของเครือข่ายคอมพิวเตอร์และสแต็กเครือข่ายของโหนด สาเหตุที่ตรวจพบได้ยากโดยยูทิลิตี้รวบรวมสถิติที่รู้จักกันดี (เช่น netstat) และแอปพลิเคชันมาตรฐานที่ใช้โปรโตคอล ICMP (ping, Traceroute/ ติดตาม ฯลฯ) ในกรณีเช่นนี้ เพื่อวินิจฉัยปัญหา มักจำเป็นต้องใช้เครื่องมือเฉพาะเพิ่มเติมที่ช่วยให้คุณสามารถแสดง (ฟัง) การรับส่งข้อมูลเครือข่าย และวิเคราะห์ที่ระดับหน่วยส่งสัญญาณของแต่ละโปรโตคอล ( "ดม", ดม).

เครื่องวิเคราะห์โปรโตคอลเครือข่ายหรือ "ดมกลิ่น"มีประโยชน์อย่างยิ่ง เครื่องมือสำหรับศึกษาพฤติกรรมของโหนดเครือข่ายและระบุปัญหาเครือข่าย- แน่นอนว่า เช่นเดียวกับเครื่องมืออื่นๆ เช่น มีดคม การดมกลิ่นอาจเป็นทั้งประโยชน์ในมือของผู้ดูแลระบบหรือวิศวกรรักษาความปลอดภัยข้อมูล และเป็นอาวุธก่ออาชญากรรมในมือของผู้โจมตีคอมพิวเตอร์

ซอฟต์แวร์พิเศษดังกล่าวมักจะใช้ โหมดการทำงานของอะแดปเตอร์เครือข่าย "สำส่อน" (promiscuous)ตรวจสอบคอมพิวเตอร์ (โดยเฉพาะเพื่อสกัดกั้นการรับส่งข้อมูลจากส่วนเครือข่าย สวิตช์พอร์ต หรือเราเตอร์) อย่างที่คุณทราบสาระสำคัญของโหมดนี้คือ เพื่อประมวลผลเฟรมทั้งหมดที่มาถึงอินเทอร์เฟซและไม่ใช่แค่ที่กำหนดไว้สำหรับที่อยู่ MAC ของการ์ดเครือข่ายและการออกอากาศเช่นเดียวกับที่เกิดขึ้นในโหมดปกติ

ผลิตภัณฑ์ที่กล่าวถึงในบทความนี้ ไวร์ชาร์กเป็นเครื่องมือที่รู้จักกันดีในการสกัดกั้นและวิเคราะห์การรับส่งข้อมูลเครือข่ายเชิงโต้ตอบ อันที่จริงแล้วเป็นมาตรฐานในอุตสาหกรรมและการศึกษา ถึง คุณสมบัติที่สำคัญของ Wiresharkอาจรวมถึง: หลายแพลตฟอร์ม (Windows, Linux, Mac OS, FreeBSD, Solaris ฯลฯ ); ความสามารถในการวิเคราะห์โปรโตคอลที่แตกต่างกันหลายร้อยรายการ รองรับทั้งโหมดการทำงานแบบกราฟิกและอินเตอร์เฟสบรรทัดคำสั่ง (ยูทิลิตี้ tshark) ระบบกรองการจราจรที่ทรงพลัง ส่งออกผลงานเป็นไฟล์ XML, PostScript, CSV เป็นต้น

ข้อเท็จจริงที่สำคัญอีกประการหนึ่งคือ Wireshark เป็นซอฟต์แวร์โอเพ่นซอร์ส เผยแพร่ภายใต้ใบอนุญาต GNU GPLv2กล่าวคือ คุณสามารถใช้ผลิตภัณฑ์นี้ได้อย่างอิสระตามที่คุณต้องการ

การติดตั้ง Wireshark

Wireshark เวอร์ชันล่าสุดสำหรับระบบปฏิบัติการ Windows และ OS X รวมถึงซอร์สโค้ดพร้อมใช้งานแล้ว ดาวน์โหลดได้จากเว็บไซต์โครงการ- สำหรับการกระจาย Linux และระบบ BSD โดยปกติผลิตภัณฑ์นี้จะมีอยู่ในที่เก็บมาตรฐานหรือที่เก็บเพิ่มเติม ภาพหน้าจอที่เผยแพร่ในบทความนี้นำมาจาก Wireshark สำหรับ Windows เวอร์ชัน 1.6.2 โปรแกรมเวอร์ชันก่อนหน้าซึ่งสามารถพบได้ในที่เก็บของระบบปฏิบัติการแบบ Unix ก็สามารถใช้งานได้สำเร็จเช่นกัน เนื่องจาก Wireshark เป็นผลิตภัณฑ์ที่เสถียรและใช้งานได้ยาวนาน

Wireshark ขึ้นอยู่กับไลบรารี Pcap (Packet Capture)ซึ่งจัดให้มีอินเทอร์เฟซการเขียนโปรแกรมแอปพลิเคชันสำหรับการใช้งานฟังก์ชันระดับต่ำของการโต้ตอบกับอินเทอร์เฟซเครือข่าย (โดยเฉพาะการสกัดกั้นและการสร้างหน่วยการส่งข้อมูลตามอำเภอใจของโปรโตคอลเครือข่ายและโปรโตคอลเครือข่ายท้องถิ่น) ไลบรารี Pcap ยังเป็นพื้นฐานของเครื่องมือเครือข่ายที่รู้จักกันดี เช่น tcpdump, snort, nmap, kismet ฯลฯ สำหรับระบบที่มีลักษณะคล้าย Unix นั้น Pcap มักจะปรากฏในคลังซอฟต์แวร์มาตรฐาน สำหรับระบบปฏิบัติการตระกูล Windows มี Pcap เวอร์ชันชื่อ Winpcap คุณสามารถ ดาวน์โหลดได้จากเว็บไซต์โครงการ- อย่างไรก็ตาม โดยปกติแล้วสิ่งนี้ไม่จำเป็น เนื่องจากไลบรารี Winpcap รวมอยู่ในแพ็คเกจการติดตั้ง Wireshark สำหรับ Windows

กระบวนการติดตั้งโปรแกรมนั้นไม่ยากสำหรับระบบปฏิบัติการใด ๆ แน่นอนว่ามีการปรับเปลี่ยนให้เหมาะกับแพลตฟอร์มที่คุณใช้อยู่ ตัวอย่างเช่น มีการติดตั้ง Wireshark บน Debian/Ubuntu เพื่อให้ผู้ใช้ที่ไม่มีสิทธิพิเศษตามค่าเริ่มต้นไม่มีสิทธิ์ในการสกัดกั้นแพ็กเก็ต ดังนั้นจะต้องเปิดโปรแกรมโดยใช้กลไก ID ผู้ใช้ sudo (หรือดำเนินการจัดการที่จำเป็นตามเอกสารประกอบของมาตรฐาน แพ็คเกจ DEB)

พื้นฐานการทำงานกับ Wireshark

อินเทอร์เฟซผู้ใช้ของ Wireshark สร้างขึ้นจากไลบรารี GTK+(ชุดเครื่องมือ GIMP) หน้าต่างโปรแกรมหลักประกอบด้วยองค์ประกอบต่อไปนี้: เมนู แถบเครื่องมือและตัวกรองการดู รายการแพ็คเกจ คำอธิบายโดยละเอียดของแพ็คเกจที่เลือก การแสดงไบต์ของแพ็คเกจ (เป็นเลขฐานสิบหกและข้อความ) และแถบสถานะ:

ควรสังเกตว่าอินเทอร์เฟซผู้ใช้ของโปรแกรมได้รับการออกแบบมาอย่างดีตามหลักสรีรศาสตร์และใช้งานง่ายซึ่งช่วยให้ผู้ใช้สามารถมีสมาธิกับการศึกษากระบวนการเครือข่ายโดยไม่ถูกรบกวนจากเรื่องเล็ก ๆ น้อย ๆ นอกจากนี้ คุณสมบัติและรายละเอียดทั้งหมดของการใช้ Wireshark มีการอธิบายโดยละเอียดใน คู่มือการใช้งาน- ดังนั้นบทความนี้จึงมุ่งเน้นไปที่ฟังก์ชันการทำงานของผลิตภัณฑ์ที่เป็นปัญหาคุณลักษณะเมื่อเปรียบเทียบกับผู้ดมกลิ่นอื่น ๆ เช่นกับคอนโซลยูทิลิตี้ tcpdump ที่รู้จักกันดี

ดังนั้นหลักสรีรศาสตร์ของ Wireshark จึงสะท้อนถึงแนวทางแบบหลายชั้นเพื่อให้มีการโต้ตอบกับเครือข่าย ทุกอย่างเสร็จสิ้นในลักษณะที่เมื่อเลือกแพ็กเก็ตเครือข่ายจากรายการผู้ใช้จะมีโอกาสดูส่วนหัว (เลเยอร์) ทั้งหมดรวมถึงค่าฟิลด์ของแต่ละเลเยอร์ของแพ็กเก็ตเครือข่ายเริ่มต้นจาก wrapper - เฟรม Ethernet, ส่วนหัว IP, ส่วนหัวของเลเยอร์การขนส่งและโปรโตคอลข้อมูลแอปพลิเคชันที่มีอยู่ในแพ็คเกจ

Wireshark สามารถรับข้อมูลดิบสำหรับการประมวลผลแบบเรียลไทม์หรือนำเข้าจากไฟล์ดัมพ์การรับส่งข้อมูลเครือข่าย และดัมพ์หลายรายการสำหรับงานวิเคราะห์สามารถรวมเป็นอันเดียวได้ทันที

ปัญหาในการค้นหาแพ็กเก็ตที่จำเป็นในปริมาณมากของการรับส่งข้อมูลที่ถูกดักจับได้รับการแก้ไขแล้ว ตัวกรองสองประเภท: การรวบรวมการรับส่งข้อมูล (ตัวกรองการจับภาพ)และเขา ตัวกรองการแสดงผล- ตัวกรองคอลเลกชัน Wireshark ขึ้นอยู่กับภาษาตัวกรองไลบรารี Pcap เช่น ไวยากรณ์ในกรณีนี้จะคล้ายกับไวยากรณ์ของยูทิลิตี tcpdump ตัวกรองคือชุดของข้อมูลพื้นฐานที่รวมกัน หากจำเป็น เข้ากับฟังก์ชันเชิงตรรกะ (และ หรือ ไม่ใช่) ตัวกรองที่ใช้บ่อยสามารถบันทึกไว้ใน โปรไฟล์เพื่อนำมาใช้ใหม่.

รูปนี้แสดงโปรไฟล์ของตัวกรองคอลเลกชัน Wireshark:

ตัววิเคราะห์แพ็กเก็ตเครือข่าย Wireshark ยังมีความเรียบง่ายแต่เต็มไปด้วยฟีเจอร์ของตัวเอง แสดงภาษาตัวกรอง. ค่าของแต่ละฟิลด์ในส่วนหัวของแพ็กเก็ตสามารถใช้เป็นเกณฑ์การกรองได้(ตัวอย่างเช่น ip.src คือที่อยู่ IP ต้นทางในแพ็กเก็ตเครือข่าย frame.len คือความยาวของเฟรมอีเธอร์เน็ต เป็นต้น) การใช้การดำเนินการเปรียบเทียบสามารถเปรียบเทียบค่าฟิลด์กับค่าที่ระบุได้(เช่น frame.len และรวมหลายนิพจน์เข้ากับตัวดำเนินการเชิงตรรกะ (เช่น ip.src==10.0.0.5 และ tcp.flags.fin) ตัวช่วยที่ดีในกระบวนการสร้างนิพจน์คือ หน้าต่างสำหรับตั้งค่ากฎการแสดงผล (Filter Expression):

เครื่องมือวิเคราะห์แพ็กเก็ตเครือข่าย

ในขณะที่สามารถศึกษาโปรโตคอลไร้การเชื่อมต่อได้โดยเพียงแค่ดูแต่ละแพ็กเก็ตและคำนวณสถิติ การศึกษาการทำงานของโปรโตคอลที่เน้นการเชื่อมต่อนั้นง่ายขึ้นอย่างมากเนื่องจากความพร้อมของความสามารถเพิ่มเติมสำหรับการวิเคราะห์ความคืบหน้าของการโต้ตอบของเครือข่าย

หนึ่งในคุณสมบัติที่มีประโยชน์ของ Wireshark คือ "ติดตามสตรีม TCP"(ตามตัวอักษร "ติดตามสตรีม TCP") เมนูย่อยการวิเคราะห์ "วิเคราะห์" ซึ่งช่วยให้คุณสามารถดึงข้อมูลโปรโตคอลแอปพลิเคชันจากส่วน TCP ของสตรีมที่มีแพ็กเก็ตที่เลือกอยู่:

อีกรายการที่น่าสนใจในเมนูย่อยการวิเคราะห์คือ "การรวมข้อมูลผู้เชี่ยวชาญ"ซึ่งจะเปิดหน้าต่างของระบบผู้เชี่ยวชาญ Wireshark ในตัว ซึ่งจะพยายามตรวจจับข้อผิดพลาดและความคิดเห็นในแพ็กเก็ต เลือกการเชื่อมต่อแต่ละรายการจากดัมพ์โดยอัตโนมัติและกำหนดลักษณะเฉพาะ โมดูลนี้อยู่ระหว่างการพัฒนาและกำลังได้รับการปรับปรุงจากเวอร์ชันสู่เวอร์ชันของโปรแกรม

ในเมนูย่อยสถิติ "สถิติ"ได้รับการรวบรวมตัวเลือกที่ช่วยให้คุณสามารถคำนวณลักษณะทางสถิติทุกประเภทของการรับส่งข้อมูลที่กำลังศึกษา สร้างกราฟความเข้มข้นของการไหลของเครือข่าย วิเคราะห์เวลาตอบสนองของบริการ ฯลฯ ใช่ชี้ "ลำดับชั้นของโปรโตคอล"แสดงสถิติในรูปแบบของรายการโปรโตคอลตามลำดับชั้นที่ระบุเปอร์เซ็นต์ของการรับส่งข้อมูลทั้งหมด จำนวนแพ็กเก็ตและไบต์ที่ส่งโดยโปรโตคอลที่กำหนด

การทำงาน "จุดสิ้นสุด"ให้สถิติหลายระดับเกี่ยวกับการรับส่งข้อมูลขาเข้า/ขาออกของแต่ละโหนด ย่อหน้า "บทสนทนา"(เรียกตามตัวอักษรว่า "การสนทนา") ช่วยให้คุณสามารถกำหนดปริมาณการรับส่งข้อมูลของโปรโตคอลต่างๆ (ลิงก์ เครือข่าย และเลเยอร์การขนส่งของโมเดลการเชื่อมต่อโครงข่ายระบบเปิด) ที่ส่งระหว่างโหนดที่มีปฏิสัมพันธ์ระหว่างกัน การทำงาน "ความยาวแพ็คเก็ต"แสดงการกระจายแพ็กเก็ตตามความยาว

ย่อหน้า "กราฟการไหล..."แสดงถึงการไหลของแพ็กเก็ตแบบกราฟิก ในกรณีนี้ เมื่อคุณเลือกองค์ประกอบบนแผนภูมิ แพ็คเกจที่เกี่ยวข้องในรายการในหน้าต่างหลักของโปรแกรมจะเปิดใช้งาน:

เมนูย่อยแยกต่างหากใน Wireshark เวอร์ชันล่าสุดมีไว้สำหรับระบบโทรศัพท์ IP โดยเฉพาะ ในเมนูย่อย "เครื่องมือ" จะมีรายการหนึ่ง "กฎไฟร์วอลล์ ACL"จะพยายามสร้างกฎไฟร์วอลล์สำหรับแพ็คเกจที่เลือก (เวอร์ชัน 1.6.x รองรับรูปแบบ Cisco IOS, IP Filter, IPFirewall, Netfilter, Packet Filter และ Windows Firewall)

โปรแกรมยังมีล่ามน้ำหนักเบาในตัว ภาษาโปรแกรมหลัว- เมื่อใช้ Lua คุณสามารถสร้างตัวถอดรหัสโปรโตคอลและตัวจัดการเหตุการณ์ของคุณเองใน Wireshark

แทนที่จะได้ข้อสรุป

เครื่องวิเคราะห์แพ็คเก็ตเครือข่าย Wireshark เป็นตัวอย่างของผลิตภัณฑ์ Opensource ที่ประสบความสำเร็จทั้งภายในแพลตฟอร์ม Unix/Linux และได้รับความนิยมในหมู่ผู้ใช้ Windows และ Mac OS X แน่นอนว่านอกเหนือจาก Wireshark แล้ว ยังมีโซลูชันอัจฉริยะรุ่นหนาและครอบคลุมอีกด้วย ของการวิจัยการรับส่งข้อมูลเครือข่ายซึ่งมีฟังก์ชันการทำงานที่กว้างกว่ามาก แต่ประการแรก พวกมันใช้เงินเป็นจำนวนมาก และประการที่สอง พวกมันยากที่จะเรียนรู้และดำเนินการ ประการที่สาม คุณต้องเข้าใจว่าไม่ใช่ทุกอย่างที่สามารถเป็นแบบอัตโนมัติได้ และไม่มีระบบผู้เชี่ยวชาญใดสามารถแทนที่ผู้เชี่ยวชาญที่ดีได้ ดังนั้น หากคุณเผชิญกับงานที่ต้องวิเคราะห์การรับส่งข้อมูลเครือข่าย Wireshark คือเครื่องมือสำหรับคุณ และแฟน ๆ ของบรรทัดคำสั่งก็สามารถใช้ยูทิลิตี้นี้ได้ tshark - Wireshark เวอร์ชันคอนโซล.

ผู้ใช้เครือข่ายคอมพิวเตอร์จำนวนมากมักไม่คุ้นเคยกับแนวคิดเรื่อง "การดมกลิ่น" เรามาลองให้คำจำกัดความว่านักดมกลิ่นคืออะไรในภาษาง่ายๆ ของผู้ใช้ที่ไม่ผ่านการฝึกอบรม แต่ก่อนอื่น คุณยังคงต้องเจาะลึกถึงคำนิยามของคำนั้นเสียก่อน

Sniffer: อะไรคือดมกลิ่นจากมุมมองของภาษาอังกฤษและเทคโนโลยีคอมพิวเตอร์?

ในความเป็นจริงไม่ใช่เรื่องยากเลยที่จะระบุสาระสำคัญของซอฟต์แวร์หรือฮาร์ดแวร์ - ซอฟต์แวร์ที่ซับซ้อนหากคุณเพียงแค่แปลคำศัพท์

ชื่อนี้มาจากคำภาษาอังกฤษว่า sniff (สูดดม) ดังนั้นความหมายของคำว่า "ดมกลิ่น" ของรัสเซีย การดมกลิ่นในความเข้าใจของเราคืออะไร? “นักดมกลิ่น” ที่สามารถตรวจสอบการใช้การรับส่งข้อมูลเครือข่าย หรือพูดง่ายๆ ก็คือสายลับที่สามารถรบกวนการทำงานของเครือข่ายท้องถิ่นหรือบนอินเทอร์เน็ต โดยดึงข้อมูลที่เขาต้องการโดยอิงจากการเข้าถึงผ่านโปรโตคอลการถ่ายโอนข้อมูล TCP/IP .

เครื่องมือวิเคราะห์ปริมาณข้อมูล: มันทำงานอย่างไร?

มาจองกันทันที: นักดมกลิ่น ไม่ว่าจะเป็นซอฟต์แวร์หรือส่วนประกอบแชร์แวร์ สามารถวิเคราะห์และสกัดกั้นการรับส่งข้อมูล (ข้อมูลที่ส่งและรับ) ผ่านการ์ดเครือข่าย (อีเธอร์เน็ต) เท่านั้น เกิดอะไรขึ้น?

อินเทอร์เฟซเครือข่ายไม่ได้รับการปกป้องด้วยไฟร์วอลล์เสมอไป (ซอฟต์แวร์หรือฮาร์ดแวร์) ดังนั้นการสกัดกั้นข้อมูลที่ส่งหรือรับจึงเป็นเพียงเรื่องของเทคโนโลยี

ภายในเครือข่าย ข้อมูลจะถูกส่งข้ามส่วนต่างๆ ภายในหนึ่งเซ็กเมนต์ แพ็กเก็ตข้อมูลควรจะถูกส่งไปยังอุปกรณ์ทั้งหมดที่เชื่อมต่อกับเครือข่าย ข้อมูลแบบแบ่งกลุ่มจะถูกส่งต่อไปยังเราเตอร์ (เราเตอร์) จากนั้นไปยังสวิตช์ (สวิตช์) และเครื่องรวมศูนย์ (ฮับ) การส่งข้อมูลทำได้โดยการแยกแพ็กเก็ตเพื่อให้ผู้ใช้ได้รับทุกส่วนของแพ็คเกจที่เชื่อมต่อเข้าด้วยกันจากเส้นทางที่ต่างกันโดยสิ้นเชิง ดังนั้น "การฟัง" เส้นทางที่เป็นไปได้ทั้งหมดจากผู้สมัครสมาชิกรายหนึ่งไปยังอีกรายหนึ่งหรือการโต้ตอบของทรัพยากรอินเทอร์เน็ตกับผู้ใช้สามารถให้ไม่เพียง แต่เข้าถึงข้อมูลที่ไม่ได้เข้ารหัสเท่านั้น แต่ยังรวมถึงคีย์ลับบางอันด้วย ซึ่งสามารถส่งในกระบวนการโต้ตอบดังกล่าวได้ . และที่นี่อินเทอร์เฟซเครือข่ายกลายเป็นว่าไม่มีการป้องกันโดยสิ้นเชิงเนื่องจากมีบุคคลที่สามเข้ามาแทรกแซง

เจตนาดีและเจตนาร้าย?

การดมกลิ่นสามารถใช้ได้ทั้งด้านดีและไม่ดี ไม่ต้องพูดถึงผลกระทบด้านลบเป็นที่น่าสังเกตว่าระบบซอฟต์แวร์และฮาร์ดแวร์ดังกล่าวมักใช้โดยผู้ดูแลระบบที่พยายามติดตามการกระทำของผู้ใช้ไม่เพียง แต่บนเครือข่ายเท่านั้น แต่ยังรวมถึงพฤติกรรมบนอินเทอร์เน็ตในแง่ของทรัพยากรที่เยี่ยมชมด้วย เปิดใช้งานการดาวน์โหลดไปยังคอมพิวเตอร์หรือส่งจากพวกเขา

วิธีการทำงานของตัววิเคราะห์เครือข่ายนั้นค่อนข้างง่าย เครื่องดมกลิ่นจะตรวจจับการรับส่งข้อมูลขาออกและขาเข้าของเครื่อง ในกรณีนี้ เราไม่ได้พูดถึง IP ภายในหรือภายนอก เกณฑ์ที่สำคัญที่สุดคือสิ่งที่เรียกว่าที่อยู่ MAC ซึ่งไม่ซ้ำกันสำหรับอุปกรณ์ใด ๆ ที่เชื่อมต่อกับเว็บทั่วโลก ใช้เพื่อระบุแต่ละเครื่องบนเครือข่าย

ประเภทของการดมกลิ่น

แต่ตามประเภทสามารถแบ่งออกเป็นหลายประเภทหลัก:

- ฮาร์ดแวร์;

- ซอฟต์แวร์;

- ฮาร์ดแวร์และซอฟต์แวร์

- แอปเพล็ตออนไลน์

การตรวจจับพฤติกรรมการมีอยู่ของผู้ดมกลิ่นบนเครือข่าย

คุณสามารถตรวจจับ WiFi ดมกลิ่นเดียวกันได้จากโหลดบนเครือข่าย หากชัดเจนว่าการถ่ายโอนข้อมูลหรือการเชื่อมต่อไม่อยู่ในระดับที่ผู้ให้บริการระบุไว้ (หรือเราเตอร์อนุญาต) คุณควรให้ความสนใจกับสิ่งนี้ทันที

ในทางกลับกัน ผู้ให้บริการยังสามารถเรียกใช้ซอฟต์แวร์ดมกลิ่นเพื่อตรวจสอบการรับส่งข้อมูลโดยที่ผู้ใช้ไม่ทราบ แต่ตามกฎแล้วผู้ใช้ไม่รู้ด้วยซ้ำ แต่องค์กรที่ให้บริการการสื่อสารและการเชื่อมต่ออินเทอร์เน็ตจึงรับประกันว่าผู้ใช้จะมีความปลอดภัยอย่างสมบูรณ์ในแง่ของการสกัดกั้นน้ำท่วม การติดตั้งไคลเอนต์โทรจัน สายลับ ฯลฯ ด้วยตนเอง แต่เครื่องมือดังกล่าวค่อนข้างเป็นซอฟต์แวร์และไม่มีผลกระทบต่อเครือข่ายหรือเทอร์มินัลผู้ใช้มากนัก

แหล่งข้อมูลออนไลน์

แต่เครื่องมือวิเคราะห์ปริมาณข้อมูลออนไลน์อาจเป็นอันตรายได้ ระบบแฮ็กคอมพิวเตอร์แบบดั้งเดิมสร้างขึ้นจากการใช้ดมกลิ่น เทคโนโลยีในรูปแบบที่เรียบง่ายที่สุดคือการที่ผู้โจมตีลงทะเบียนในแหล่งข้อมูลบางอย่างในตอนแรก จากนั้นจึงอัปโหลดรูปภาพไปยังไซต์ หลังจากยืนยันการดาวน์โหลดแล้ว จะมีการออกลิงก์ไปยังการดมกลิ่นออนไลน์ ซึ่งจะส่งไปยังผู้ที่อาจเป็นเหยื่อ เช่น ในรูปแบบอีเมลหรือข้อความ SMS เดียวกันพร้อมข้อความเช่น “คุณได้รับคำแสดงความยินดีจากผู้นั้นและ -ดังนั้น. หากต้องการเปิดภาพ (โปสการ์ด) ให้คลิกที่ลิงค์”

ผู้ใช้ที่ไร้เดียงสาคลิกที่ไฮเปอร์ลิงก์ที่ระบุซึ่งเป็นผลมาจากการเปิดใช้งานการจดจำและที่อยู่ IP ภายนอกจะถูกถ่ายโอนไปยังผู้โจมตี หากเขามีแอปพลิเคชันที่เหมาะสม เขาจะไม่เพียงแต่สามารถดูข้อมูลทั้งหมดที่จัดเก็บไว้ในคอมพิวเตอร์เท่านั้น แต่ยังเปลี่ยนการตั้งค่าระบบจากภายนอกได้อย่างง่ายดาย ซึ่งผู้ใช้ในพื้นที่จะไม่รู้ด้วยซ้ำ โดยเข้าใจผิดว่าการเปลี่ยนแปลงดังกล่าวสำหรับ อิทธิพลของไวรัส แต่เครื่องสแกนจะแสดงภัยคุกคามเป็นศูนย์เมื่อทำการตรวจสอบ

จะป้องกันตนเองจากการสกัดกั้นข้อมูลได้อย่างไร?

ไม่ว่าจะเป็นเครื่องดมกลิ่น WiFi หรือเครื่องวิเคราะห์อื่นๆ ยังคงมีระบบป้องกันการสแกนการรับส่งข้อมูลโดยไม่ได้รับอนุญาต มีเงื่อนไขเดียวเท่านั้น: จำเป็นต้องติดตั้งเฉพาะในกรณีที่คุณมั่นใจในการ "ดักฟังโทรศัพท์" เท่านั้น

เครื่องมือซอฟต์แวร์ดังกล่าวมักถูกเรียกว่า "ตัวป้องกันการติดเชื้อ" แต่ถ้าคุณลองคิดดู สิ่งเหล่านี้ก็เหมือนกับการดมกลิ่นที่วิเคราะห์การรับส่งข้อมูล แต่บล็อกโปรแกรมอื่นที่พยายามรับ

ดังนั้นคำถามที่ถูกต้อง: มันคุ้มค่าที่จะติดตั้งซอฟต์แวร์ดังกล่าวหรือไม่? บางทีการแฮ็กโดยแฮกเกอร์อาจก่อให้เกิดอันตรายมากยิ่งขึ้นหรือตัวมันเองจะบล็อกสิ่งที่ควรใช้งานได้หรือไม่?

ในกรณีที่ง่ายที่สุดกับระบบ Windows ควรใช้ไฟร์วอลล์ในตัว (ไฟร์วอลล์) เป็นตัวป้องกันจะดีกว่า บางครั้งอาจมีข้อขัดแย้งกับโปรแกรมป้องกันไวรัสที่ติดตั้งไว้ แต่มักใช้กับแพ็คเกจฟรีเท่านั้น เวอร์ชันที่ซื้อโดยมืออาชีพหรือเปิดใช้งานรายเดือนไม่มีข้อบกพร่องดังกล่าว

แทนที่จะเป็นคำหลัง

นั่นคือทั้งหมดที่เกี่ยวกับแนวคิดของ "การดมกลิ่น" ฉันคิดว่าหลายคนคงเข้าใจแล้วว่าการดมกลิ่นคืออะไร สุดท้ายนี้ คำถามยังคงอยู่: ผู้ใช้โดยเฉลี่ยจะใช้สิ่งเหล่านี้ได้อย่างถูกต้องเพียงใด? มิฉะนั้น บางครั้งคุณอาจสังเกตเห็นแนวโน้มที่จะมีพฤติกรรมอันธพาลทางคอมพิวเตอร์ในหมู่ผู้ใช้รุ่นเยาว์ พวกเขาคิดว่าการแฮ็กคอมพิวเตอร์ของผู้อื่นเป็นเหมือนการแข่งขันที่น่าสนใจหรือการยืนยันตนเอง น่าเสียดายที่ไม่มีใครคิดถึงผลที่ตามมา แต่การระบุผู้โจมตีโดยใช้ IP ภายนอกของเขาโดยใช้การดมกลิ่นออนไลน์เดียวกันนั้นทำได้ง่ายมาก เช่น บนเว็บไซต์ WhoIs จริงอยู่ สถานที่ตั้งของผู้ให้บริการจะถูกระบุเป็นที่ตั้ง อย่างไรก็ตาม ประเทศและเมืองจะถูกกำหนดอย่างแน่นอน ถ้าอย่างนั้น มันเป็นเรื่องเล็กน้อย: ไม่ว่าจะเป็นการโทรไปยังผู้ให้บริการเพื่อบล็อกเทอร์มินัลที่มีการเข้าถึงโดยไม่ได้รับอนุญาต หรือคดีอาญา วาดข้อสรุปของคุณเอง

หากมีการติดตั้งโปรแกรมเพื่อระบุตำแหน่งของเทอร์มินัลที่พยายามเข้าถึง สถานการณ์จะยิ่งง่ายขึ้น แต่ผลที่ตามมาอาจเป็นหายนะ เนื่องจากไม่ใช่ผู้ใช้ทุกคนที่ใช้ผู้ไม่ระบุชื่อหรือพร็อกซีเซิร์ฟเวอร์เสมือน และไม่มีแม้แต่เบาะแสเกี่ยวกับอินเทอร์เน็ตด้วยซ้ำ มันก็จะคุ้มค่าที่จะเรียนรู้...

สวัสดีชาวโลก! ตอนนี้เราจะบอกคุณเกี่ยวกับวิธีการที่มีประโยชน์วิธีหนึ่งในการแก้ไขปัญหาและค้นหาปัญหาบนเราเตอร์ ไมโครติ๊ก- สาระสำคัญของวิธีนี้คือการจับแพ็กเก็ต ("ดมกลิ่น") ผ่านอินเทอร์เฟซบางอย่างของเราเตอร์ของเราและวิเคราะห์ทันทีโดยใช้ ไวร์ชาร์ก.

ข้อกำหนดเบื้องต้น

ดังนั้น เพื่อที่จะใช้วิธีนี้ เราจำเป็นต้องมี:

- เราเตอร์ ไมโครติ๊ก(ในกรณีของเราเราใช้ RB951Ui-2HnD กับเฟิร์มแวร์ RouterOS เวอร์ชัน 6.40.2)

- โปรแกรม ไวร์ชาร์ก(ในกรณีของเราเวอร์ชัน 2.4.1)

- คอมพิวเตอร์หรือเซิร์ฟเวอร์ที่อยู่บนเครือข่ายเดียวกันกับเราเตอร์ที่ใช้ Wireshark

การตั้งค่า

ก่อนอื่นให้เปิด Wireshark เลือกอินเทอร์เฟซที่เราต้องการ "ดมกลิ่น" (ในกรณีของเราคือ Ethernet นั่นคืออินเทอร์เฟซที่คอมพิวเตอร์เชื่อมต่อกับเราเตอร์) และตั้งค่าตัวกรองต่อไปนี้ - พอร์ต udp 37008- ตามภาพที่แสดง:

เป็นที่ชัดเจนว่าหากเราเริ่มการจับแพ็คเก็ตโดยไม่มีตัวกรองนี้ การรับส่งข้อมูลทั้งหมดที่ผ่านอินเทอร์เฟซนี้จะตกเป็นของเรา และเราไม่ต้องการสิ่งนั้น

นี่คือตัวกรองชนิดใดและพอร์ตชนิดใด - 37008 - ความจริงก็คือ MikroTik ส่งดาตาแกรม UDP นั่นคือการรับส่งข้อมูลที่ถูกดักทั้งหมดไปยังพอร์ตนี้ เซิร์ฟเวอร์สตรีมมิ่งและเซิร์ฟเวอร์สตรีมมิ่งนี้ อย่างที่คุณอาจเดาได้ คือคอมพิวเตอร์ของเราที่ใช้ Wireshark แพ็กเก็ตเหล่านี้ถูกห่อหุ้มโดยใช้โปรโตคอล สสส(TaZmen Sniffer Protocol) ซึ่งใช้ในการพกพาโปรโตคอลอื่นภายในตัวมันเอง

ดังนั้นเราจึงเปิดตัวการสกัดกั้นแพ็กเก็ตบนอินเทอร์เฟซเฉพาะพร้อมตัวกรอง พอร์ต udp 37008และเราเห็นว่าไม่มีอะไรเกิดขึ้นและไม่มีแพ็กเก็ต

และตอนนี้สิ่งที่น่าสนใจที่สุด - เราเชื่อมต่อกับ MikroTik ผ่าน WinBox ไปที่ส่วนนี้ เครื่องมือไกลออกไป แพ็คเก็ตดมกลิ่นและดูหน้าต่างต่อไปนี้พร้อมการตั้งค่า:

บนแท็บ ทั่วไปเราสามารถปล่อยให้ทุกอย่างเป็นค่าเริ่มต้นได้ ไปที่แท็บ สตรีมมิ่ง:

ใส่ติ๊กเข้าไป. เปิดใช้งานสตรีมมิ่งแล้วในสนาม เซิร์ฟเวอร์ระบุที่อยู่ IP ของคอมพิวเตอร์ของเราที่เราเปิดตัว Wireshark และทำเครื่องหมายถูก กรองสตรีมเพื่อเปิดใช้งานตัวกรองซึ่งจะกำหนดค่าในแท็บถัดไป - กรอง

ในแท็บนี้เราสามารถกรองการเข้าชมที่เราสนใจได้ ตัวอย่างเช่น เรามี Asterisk IP PBX บนเครือข่ายของเรา และเราต้องการดูว่าแพ็กเก็ตใดที่ได้รับและส่งผ่านเราเตอร์ MikroTik ตัวอย่างเช่น คุณสามารถติดตามการสื่อสารของ IP PBX กับเซิร์ฟเวอร์ของผู้ให้บริการ VoIP ได้

ดังนั้นเราจึงเลือกอินเทอร์เฟซที่เราต้องการจับแพ็กเก็ต (ในกรณีของเราคือบริดจ์) จากนั้นเราจะกรองการรับส่งข้อมูลตามที่อยู่ IP เฉพาะในฟิลด์ ที่อยู่ IP(IP-PBX ของเรา) ระบุโปรโตคอล - 17 (อุด)และท่าเรือ 5060 (จิบ)- เราจะระบุทิศทางใด ๆ - ใดๆและ การทำงานของตัวกรอง = หรือนั่นคือตรรกะของการทำงานของตัวกรองนี้คือ "หรือ" หากคุณต้องการจับแพ็กเก็ตโดยใช้ตัวกรองที่กำหนดไว้อย่างเคร่งครัดเท่านั้น ควรระบุตรรกะ และนั่นคือความบังเอิญของเงื่อนไขตัวกรองทั้งหมด

เยี่ยมมาก ตอนนี้เราไปที่ Wireshark แล้วดูว่าได้จับแพ็กเก็ตที่จำเป็นตามกฎการกรองแล้ว

ในกรณีของเรา นี่คือการสื่อสารระหว่าง Asterisk IP PBX และเซิร์ฟเวอร์ของผู้ให้บริการ VoIP คำขอลงทะเบียนและการยืนยันในอีกด้านหนึ่ง โปรดทราบว่าประเภทการห่อหุ้มคือ สสสอย่างไรก็ตาม Wireshark สามารถยกเลิกการห่อหุ้มแพ็กเก็ตเหล่านี้ได้อย่างถูกต้องและแสดงแพ็กเก็ตให้เราดู จิบ.

บทความนี้มีประโยชน์กับคุณหรือไม่?

โปรดบอกฉันว่าทำไม?

ขออภัยที่บทความนี้ไม่มีประโยชน์สำหรับคุณ: (โปรดหากไม่ยากระบุสาเหตุ เราจะขอบคุณมากสำหรับคำตอบโดยละเอียด ขอบคุณที่ช่วยให้เราดีขึ้น!