Идентифицирайте уязвимостите с Microsoft Baseline Security Analyzer. Настройка на политика за локална парола

Лабораторна работа №3.

Microsoft Baseline Security анализатор е програма, която ви позволява да проверите нивото на сигурност на инсталираната конфигурация на операционната система (ОС) Windows 2000, XP, Server 2003, Vista Server 2008, Windows 7. Редица други приложения за разработка на Microsoft също са проверено. Този инструмент може да се класифицира като системи за анализ на сигурността. Той се разпространява безплатно и е достъпен за изтегляне от уеб сървъра на Microsoft (http://technet.microsoft.com/ru-ru/security/cc184924(en-us).aspx).

По време на работа BSA проверява за актуализации на сигурността за операционната система, пакета Microsoft Office (за XP версии и по-нови), сървърни приложения като MS SQL Server, MS Exchange Server, Internet Information Server и др. Освен това се проверяват редица настройки, свързани със сигурността, като текущата политика за пароли.

Нека се запознаем със софтуерния продукт. Трябва да се отбележи, че BSA версия 2.1 е използвана при изготвянето на описанието на тази лаборатория. За съжаление продуктът не е локализиран, затова е използвана английската версия.

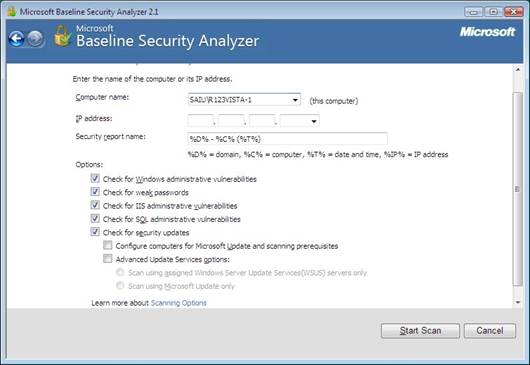

При стартиране се отваря прозорец, който ви позволява да изберете обект за сканиране - един компютър (избран по име или ip-адрес), няколко (посочени чрез диапазон от ip-адреси или име на домейн) или да прегледате предварително направени отчети за сканиране на системата. Когато избирате да сканирате отделен компютър, името на локалната станция се замества по подразбиране, но можете да посочите името или ip адреса на друг компютър.

Фиг. 1. Избор на компютър за проверка.

Фиг.2. Задаване на опции за сканиране.

Можете да зададете списък с проверени параметри. Фигура 2 показва избор на опции за проверка:

- проверка за уязвимости на Windows, причинени от неправилно администриране;

- проверка за "слаби" пароли (празни пароли, без ограничения за валидност на паролите и др.);

- проверка за уязвимости в уеб сървъра на IIS, причинени от неправилно администриране;

- подобна проверка за MS SQL Server СУБД;

- проверете за актуализации за защита.

Преди да започне работа, програмата се свързва със сървъра на Microsoft, за да получи списък с актуализации за операционната система и известни уязвимости. Ако компютърът не е свързан към интернет по време на сканирането, базата данни за уязвимости няма да се актуализира, програмата ще ви уведоми за това и няма да се извършват допълнителни сканирания. В такива случаи трябва да деактивирате проверката за актуализация на защитата (като премахнете отметката от съответното квадратче на екрана на фиг. 2 или използвате ключа, когато използвате помощната програма за команден ред, която ще бъде разгледана по-долу).

За да сканирате успешно локалната система, програмата трябва да се стартира под акаунт с права на локален администратор. В противен случай проверката не може да бъде извършена и ще се покаже съобщение: „Нямате достатъчно разрешения за изпълнение на тази команда. Уверете се, че работите като локален администратор или сте отворили командния ред с помощта на опцията „Изпълни като администратор“.

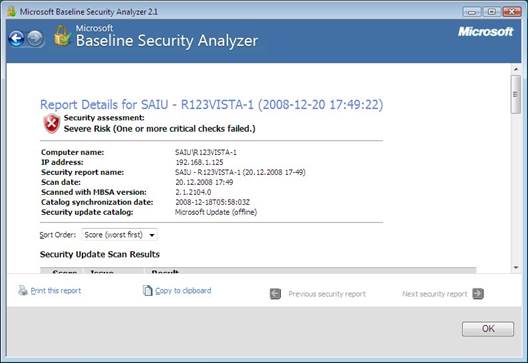

Въз основа на резултатите от сканирането се генерира отчет, в началото на който се дава обща оценка на нивото на сигурност на конфигурацията на сканирания компютър. В примера, показан на фиг. 3, нивото на риск е оценено като „сериозно“ (тежък риск).

Фиг.3. Заглавие на доклада.

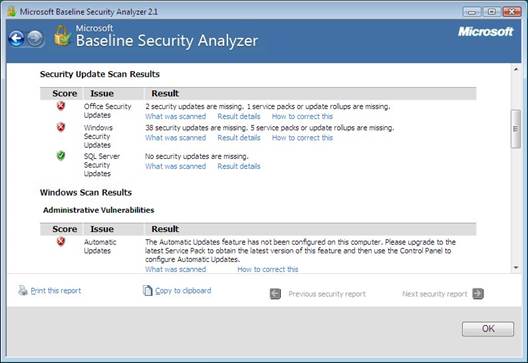

Следва списък с открити уязвимости, разделени на групи: резултати от проверката за инсталиране на актуализацията, резултати от сканирането на Windows и т.н. Трябва да се отбележи, че актуализациите, пуснати от Microsoft, са от различни видове:

актуализации за сигурност– самите актуализации на защитата, обикновено предназначени за коригиране на една уязвимост в софтуерен продукт;

Сборни актуализациие набор от корекции на сигурността, който ви позволява да коригирате няколко уязвимости едновременно. Това опростява поддръжката на процеса на актуализиране на софтуера;

сервизни пакети– набор от корекции, както свързани със сигурността, така и несвързани със сигурността. Инсталирането на сервизен пакет обикновено коригира всички уязвимости, открити след издаването на предишния сервизен пакет, така че няма нужда да инсталирате междинни актуализации.

В описанието на въпросния резултат от сканиране (фиг. 4) можете да изберете връзката Подробности за резултата и да получите по-подробно описание на проблемите, открити в тази група. Ако имате интернет връзка, можете да щракнете върху връзката в отчета, за да разберете за липсващата актуализация на защитата и да я изтеглите от мрежата.

Трябва да се отбележи, че инсталирането на актуализации за системи с високи изисквания в областта на непрекъснатостта на бизнеса изисква предварителна задълбочена проверка на съвместимостта на актуализациите с използваните приложения. Такава проверка обикновено се извършва на тестови системи с подобна софтуерна конфигурация. В същото време за малки организации и потребители на домашни компютри такава проверка често не е осъществима. Следователно трябва да сте готови да възстановите системата след неуспешна актуализация. За съвременните операционни системи от семейството на Windows това може да стане, например, с помощта на специални режими за зареждане на ОС - безопасен режим или режим на зареждане на последната известна добра конфигурация.

Освен това трябва да се отбележи още една особеност. В момента базовият анализатор на сигурността не съществува в локализирана руска версия. А връзките към сервизни пакети, съдържащи се там, може да сочат към други езикови версии, което може да създаде проблеми при актуализиране на локализирани продукти.

Фиг.4. Списък на деинсталираните актуализации (по групи).

Фиг.5. Уязвимости, свързани с администрирането на операционната система.

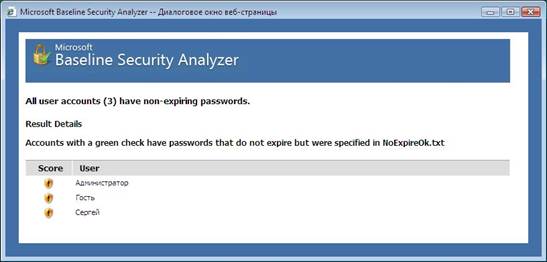

По същия начин се работи за анализиране на други групи уязвимости (фиг. 5). Описана е уязвимостта, посочено е нейното ниво на критичност, дадени са препоръки за коригиране. На фиг. 6 показва подробно описание на резултатите (подробности за резултатите от връзката) от проверката на пароли. Посочено е, че 3 акаунта имат пароли, които не изтичат.

Фиг.6. Резултати от проверката на паролата.

В допълнение към GUI версията на програмата има и помощна програма с интерфейс на командния ред. Нарича се mbsacli.exe и се намира в същата директория, където е инсталиран анализаторът за сигурност Baseline, например „C:\Program Files\Microsoft Baseline Security Analyzer 2“. Помощната програма има много ключове, информация за които можете да получите, като я стартирате с клавиша “/?”.

Изпълнението без ключове ще сканира локалния компютър и ще изведе резултатите на конзолата. За да запазите резултатите от сканирането, можете да пренасочите изхода към файл. Например: mbsacli > mylog.txt Бих искал още веднъж да обърна внимание на факта, че с настройките по подразбиране помощната програма първо се свързва с уебсайта на Microsoft за информация относно актуализации. Ако няма интернет връзка, тогава помощната програма трябва да се стартира или с ключа /nd (индикацията „не изтегляйте файлове от уебсайта на Microsoft“) или с ключа /n Updates (индикацията „не проверявайте за актуализации“ ).

Стартирането с ключа /xmlout стартира помощната програма в режим на проверка на актуализацията (т.е. няма да проверява за уязвимости в резултат на неуспешно администриране), докато отчетът се генерира в xml формат. Например:

mbsacli /xmlout > c:\myxmllog.xml