Wybór firewalla

Firewall to jedna z najważniejszych linii obrony podczas pracy w Internecie i sieciach lokalnych. CHIP opowie o głównych cechach takiej ochrony i zaoferuje bezpłatne i komercyjne pakiety.

Typowy schemat korzystania z zapory w sieci domowej z różnych urządzeń podłączonych do Internetu Jednym z najważniejszych narzędzi ochrony komputera jest zapora, zwana również zaporą. Jest to rodzaj strażnika, który ściśle kontroluje przychodzące i wychodzące pakiety danych i ma zestaw reguł dotyczących dostępu do i z sieci programów i usług. Co zaskakujące, wiele komputerów nadal nie ma poprawnie zainstalowanych lub skonfigurowanych zapór. Tymczasem użytkownik, którego komputer jest podłączony do Internetu i nie jest chroniony przez zaporę sieciową, naraża na duże ryzyko zarówno wydajność swojego komputera, jak i bezpieczeństwo informacji. Co gorsza, gdy zainstalowane narzędzie jest nieprawidłowo skonfigurowane lub na komputerze działa jednocześnie kilka zapór ogniowych, w wyniku czego mogą wystąpić zarówno proste błędy w działaniu programów i nawiązywaniu połączeń, jak i krytyczne błędy w działaniu systemu operacyjnego. zdarzać się. Niektórzy użytkownicy źle się czują z zaporami tylko dlatego, że gdy włączony jest tryb uczenia się, na początkowych etapach pracy te narzędzia ochrony wyświetlają wiele żądań, aby zezwolić na ruch aplikacji próbujących przesłać lub odebrać dane z sieci. Jeśli program odrzuci takie żądanie, po prostu nie połączy się z Internetem. Z drugiej strony zezwolenie na połączenie nieznanego narzędzia oznacza narażenie komputera na ryzyko infekcji lub wycieku danych. Nawet przy minimalnej wiedzy na temat konfigurowania firewalla takie problemy są rozwiązywane w kilka sekund. Niemniej jednak mit o trudności w debugowaniu firewalla jest wciąż nieustępliwy, CHIP opowie o podstawowych zasadach działania i konfiguracji firewalla oraz przedstawi najpopularniejsze pakiety oprogramowania.

Jak działają zapory?

Angielska nazwa „firewall” i niemiecka „Brandmauer” ukrywają istotę działania zapór ogniowych. W dosłownym tłumaczeniu składają się z dwóch słów: „ściana” i „ogień”. Początkowo termin ten był używany przez strażaków w odniesieniu do specjalnych konstrukcji, za pomocą których można chronić sąsiednie budynki przed rozprzestrzenianiem się ognia. Jeśli wyobrazimy sobie, że różne ataki sieciowe to pożar, a komputer osobisty i sieć domowa lub biurowa to nasz dom, to cel takich programów staje się oczywisty. W przypadku komputera zapora pełni rolę granicznego punktu kontrolnego, który przepuszcza ruch sieciowy i zgodnie z listą reguł odrzuca informacje, których przepuszczanie jest zabronione, a także, w zależności od ustawień, rejestruje ataki z zewnątrz i nieautoryzowany dostęp do Sieci. W takim przypadku użytkownik może ustawić zasady działania swojego „punktu granicznego”. Tworząc takie reguły, w zależności od używanej zapory można określić parametry takie jak protokół, adres, numer portu, nazwa programu, czas działania reguły, akcje w przypadku próby nawiązania połączenia i wiele innych ustawień.

Jacy oni są

Nowoczesne zapory ogniowe można podzielić na kilka typów, z których każdy ma zalety i wady.

OPROGRAMOWANIE- specjalne aplikacje, które działają jak firewall i, z reguły, powiązane funkcje bezpieczeństwa. Narzędzia te są stosunkowo łatwe w instalacji i konfiguracji, ale są podatne na ataki wirusów. Na przykład w przypadku rzadkiej aktualizacji systemu, programu antywirusowego i jego baz danych zapory programowe mogą zostać wyłączone lub częściowo uszkodzone przez złośliwe narzędzia. Niestety za pracę oprogramowania trzeba zapłacić z obciążeniem procesora i pamięci RAM, co może być bardzo zauważalne na komputerze o niskim poborze mocy.

SPRZĘT KOMPUTEROWY- profesjonalne, dość trudne w konfiguracji i drogie urządzenia, które odciążają komputer i są prawie odporne na ataki wirusów. Ponadto działanie zapór sprzętowych może być niewidoczne dla użytkownika i oprogramowania, a ich wydajność jest znacznie wyższa. Takie urządzenia są zwykle zaprojektowane do filtrowania ruchu i ochrony całej sieci, a nie pojedynczych komputerów. Pozwalają na sprawdzanie ruchu pod kątem złośliwych i zabronionych treści i mogą być wyposażone w ochronne dodatki.

HYBRYDOWY to zapory wbudowane w różne produkty programowe i sprzętowe. Stosowane są jako dodatek do programów antywirusowych, serwerów proxy, modemów, routerów, punktów dostępowych itp. Zazwyczaj taki sprzęt pozwala na dokonanie najpotrzebniejszych ustawień i stworzenie kilku reguł filtrowania ruchu, które jednak mogą wystarczyć dla sieć domowa .

Zapora systemu Windows: poziom podstawowy Stronie internetowej: microsoft.ru; Cena £: wolny Ten firewall obsługuje jednoczesne działanie kilku profili sieciowych: domena - sieć domenowa w organizacji; publiczne - sieci publiczne (publiczne i bezprzewodowe); dom - sieci zamknięte w domu lub pracy. Dzięki temu w każdym przypadku zapewniony jest odpowiedni poziom bezpieczeństwa - na przykład sieci wewnętrzne i wirtualne oraz dostęp do Internetu. W „siódemce” interfejs użytkownika zapory w Panelu sterowania stał się bardziej informacyjny. Dla każdego aktywnego profilu wyświetlane są dodatkowe informacje o bieżących ustawieniach. Po lewej stronie Panelu sterowania zapory pojawiły się dwa łącza, za pomocą których można zmienić ustawienia powiadomień o blokowaniu programów oraz włączyć lub wyłączyć zaporę. Dogodnie dla każdego z profili dostępna jest funkcja blokowania wszystkich połączeń przychodzących. Dodatkowo możesz dodać program do wyjątków zapory - ta funkcja jest wyświetlana po lewej stronie okna dialogowego. Jeśli chcesz ustawić uprawnienia dla określonego narzędzia, kliknij łącze „Zezwól na uruchomienie programu lub komponentu...”. Aby dodać aplikację do listy, musisz kliknąć „Zezwalaj na inny program”.

Outpost firewall PRO: kompleksowa ochrona

Stronie internetowej: agnitum.ru; Cena £: od 899 rub.

Ten produkt wyróżnia się przemyślanym interfejsem z pełną obsługą języka rosyjskiego i rozbudowanym zestawem narzędzi bezpieczeństwa podczas pracy w sieci. Jednocześnie ze względu na dużą liczbę parametrów początkującym będzie trudniej go opanować. Możliwe jest podłączenie dodatkowych modułów i dostrojenie samego programu, a także dostęp do sieci aplikacji: dodawanie i usuwanie podstawowych programów, ustalanie ogólnych zasad i zmiana polityk użytkowych. Działanie pakietu jest zbudowane w taki sposób, że wszystkie główne operacje firewalla, takie jak blokowanie reklam, filtrowanie treści, poczta e-mail, wykrywanie ataków, są przypisane do wtyczek. Jednocześnie moduł główny monitoruje aktywność sieciową i zachowanie aplikacji dostępnych w systemie oraz konfiguruje wszystkie jego komponenty. Program może pracować w trybie automatycznym lub w trybie uczenia. Jest to przydatne podczas łapania trojanów i szpiegów. Pakiet zawiera również wtyczkę do blokowania reklam internetowych. Jednocześnie program domyślnie korzysta z trybu „niewidzialności”, co utrudnia wykrycie komputera użytkownika. i atakuje go. Narzędzie jest również wyposażone w mechanizm samoobrony: usunięcie procesu outpost.exe powoduje zablokowanie wymiany z siecią.

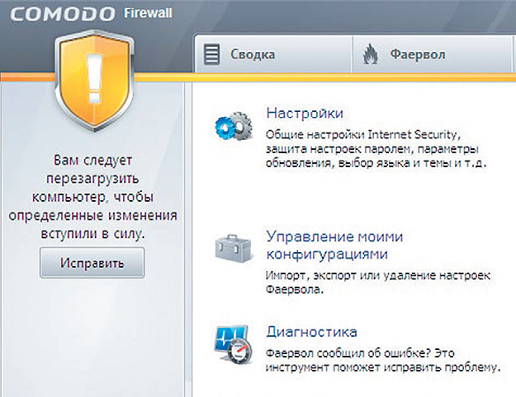

Zapora Comodo: przyjazna opieka

Stronie internetowej: personalfirewall.comodo.com; Cena £: jest wolny  Być może najbardziej przyjazne i proste narzędzie, które jednocześnie oferuje szerokie możliwości i elastyczność w dostosowywaniu. Oprócz głównych funkcji ta zapora umożliwia podgląd uruchomionych procesów, jest wyposażona w moduł ochrony proaktywnej i może uruchamiać aplikacje w trybie piaskownicy. Na przykład programy, które nie są rozpoznawane jako zaufane, będą automatycznie uruchamiane tylko w izolacji. Comodo oferuje również wygodny system reguł dostępu dla aplikacji internetowych oraz elastyczną kontrolę nad działaniami komponentów oprogramowania. Program jest automatycznie konfigurowany do pracy z bibliotekami DLL, które są często używane przez keyloggery, trojany i programy szpiegujące do wstrzykiwania do zaufanych procesów. Application Behaviour Analyzer monitoruje zmiany aplikacji przez procesy stron trzecich i inne podejrzane działania. Comodo Firewall stale monitoruje swoje pliki konfiguracyjne i blokuje zmiany. Jednak ustawienia nie są chronione hasłem. W okresach szczytowej aktywności Comodo mocno obciąża system. Jest to również niepotrzebnie proste: na przykład po zablokowaniu dozwolonej aplikacji, pod maską, pod którą trojan chciał się zaindeksować, możesz ponownie użyć programu dopiero po ponownym uruchomieniu.

Być może najbardziej przyjazne i proste narzędzie, które jednocześnie oferuje szerokie możliwości i elastyczność w dostosowywaniu. Oprócz głównych funkcji ta zapora umożliwia podgląd uruchomionych procesów, jest wyposażona w moduł ochrony proaktywnej i może uruchamiać aplikacje w trybie piaskownicy. Na przykład programy, które nie są rozpoznawane jako zaufane, będą automatycznie uruchamiane tylko w izolacji. Comodo oferuje również wygodny system reguł dostępu dla aplikacji internetowych oraz elastyczną kontrolę nad działaniami komponentów oprogramowania. Program jest automatycznie konfigurowany do pracy z bibliotekami DLL, które są często używane przez keyloggery, trojany i programy szpiegujące do wstrzykiwania do zaufanych procesów. Application Behaviour Analyzer monitoruje zmiany aplikacji przez procesy stron trzecich i inne podejrzane działania. Comodo Firewall stale monitoruje swoje pliki konfiguracyjne i blokuje zmiany. Jednak ustawienia nie są chronione hasłem. W okresach szczytowej aktywności Comodo mocno obciąża system. Jest to również niepotrzebnie proste: na przykład po zablokowaniu dozwolonej aplikacji, pod maską, pod którą trojan chciał się zaindeksować, możesz ponownie użyć programu dopiero po ponownym uruchomieniu.

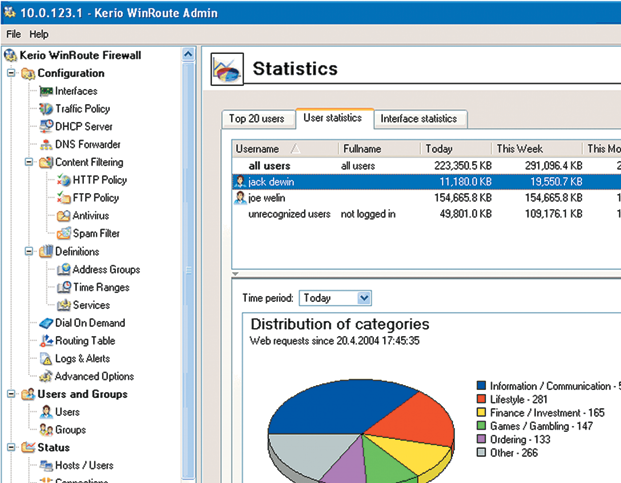

Kerio WinRoute Firewall: profesjonalny, drogi

Stronie internetowej: winroute.ru; Cena £: OK. 10 000 rubli (na 5 szt.)  Ten pakiet jest właściwie nie tyle zaporą ogniową, co połączeniem tego narzędzia z serwerem proxy. Przy takim skupieniu i funkcjonalności program ten nie jest niezbędny dla każdej sieci domowej, a nawet biurowej, a tym bardziej nie jest zbyt opłacalne używanie tego narzędzia do ochrony i kontrolowania ruchu tylko jednego komputera. Nieprzygotowanemu użytkownikowi trudno będzie od razu zrozumieć ustawienia tego kompleksu, ale poświęcając trochę czasu na studiowanie narzędzia, możesz znacznie zwiększyć bezpieczeństwo i kontrolę nad całą siecią. Kerio WinRoute Firewall umożliwia podłączenie modułów antywirusowych w celu sprawdzenia wszystkich przekazywanych informacji; skonfigurować prawa dostępu do Internetu dla różnych użytkowników i komputerów (w tym według czasu i zużycia ruchu); regulować szybkość połączenia z siecią dla każdej grupy lub użytkowników osobno; przeglądać logi z historią odwiedzin użytkowników kontrolowanej sieci lokalnej w różnych zasobach.

Ten pakiet jest właściwie nie tyle zaporą ogniową, co połączeniem tego narzędzia z serwerem proxy. Przy takim skupieniu i funkcjonalności program ten nie jest niezbędny dla każdej sieci domowej, a nawet biurowej, a tym bardziej nie jest zbyt opłacalne używanie tego narzędzia do ochrony i kontrolowania ruchu tylko jednego komputera. Nieprzygotowanemu użytkownikowi trudno będzie od razu zrozumieć ustawienia tego kompleksu, ale poświęcając trochę czasu na studiowanie narzędzia, możesz znacznie zwiększyć bezpieczeństwo i kontrolę nad całą siecią. Kerio WinRoute Firewall umożliwia podłączenie modułów antywirusowych w celu sprawdzenia wszystkich przekazywanych informacji; skonfigurować prawa dostępu do Internetu dla różnych użytkowników i komputerów (w tym według czasu i zużycia ruchu); regulować szybkość połączenia z siecią dla każdej grupy lub użytkowników osobno; przeglądać logi z historią odwiedzin użytkowników kontrolowanej sieci lokalnej w różnych zasobach.

Program wymaga do swojej pracy dość znacznej ilości zasobów, zwłaszcza gdy jest używany w bardzo obciążonej sieci. Najlepiej przydzielić oddzielny komputer dla Kerio WinRoute Firewall i stworzyć tak zwaną bramę.

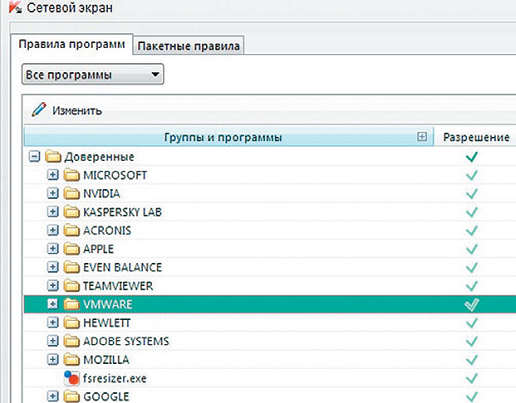

Kaspersky Internet Security: All Inclusive

Stronie internetowej: kaspersky.ru; Cena £: 1600 rubli.

Jest to kompleksowy pakiet antywirusowy, który zawiera bardzo wydajną i funkcjonalną zaporę sieciową. Zaraz po instalacji jest gotowy do pracy i nie wymaga specjalnych ustawień i przeszkolenia. Twórcy zadbali o nerwy użytkownika i wymyślili z góry zasady pracy w sieci standardowych usług Windows i typowych aplikacji. Ponadto domyślnie aplikacja już zamyka wszystkie krytyczne porty, przez które możliwe są ataki z Internetu. Po ich wykryciu moduł blokuje atakującego hosta na określony czas, który można skonfigurować. Istnieje również tryb nauki, w którym można szczegółowo opisać dozwoloną aktywność sieciową każdego programu. Jeśli nie jest wymagane dokładne dostosowywanie, istnieje wbudowany zestaw reguł modelu, które można edytować. Profesjonalistom spodoba się selektywne blokowanie apletów Java, skryptów Java i VBS, kontrolek ActiveX, luk, które często wykorzystują napastnicy. Pakiet antywirusowy automatycznie sprawdza integralność aplikacji podczas ich uruchamiania i blokuje je po wykryciu modyfikacji. Dla niedoświadczonych użytkowników KIS oferuje wizualne wskaźniki, które wyświetlają otwarte porty, przedstawiają wykres aktywności sieciowej aplikacji i liczą ruch.

Jest to kompleksowy pakiet antywirusowy, który zawiera bardzo wydajną i funkcjonalną zaporę sieciową. Zaraz po instalacji jest gotowy do pracy i nie wymaga specjalnych ustawień i przeszkolenia. Twórcy zadbali o nerwy użytkownika i wymyślili z góry zasady pracy w sieci standardowych usług Windows i typowych aplikacji. Ponadto domyślnie aplikacja już zamyka wszystkie krytyczne porty, przez które możliwe są ataki z Internetu. Po ich wykryciu moduł blokuje atakującego hosta na określony czas, który można skonfigurować. Istnieje również tryb nauki, w którym można szczegółowo opisać dozwoloną aktywność sieciową każdego programu. Jeśli nie jest wymagane dokładne dostosowywanie, istnieje wbudowany zestaw reguł modelu, które można edytować. Profesjonalistom spodoba się selektywne blokowanie apletów Java, skryptów Java i VBS, kontrolek ActiveX, luk, które często wykorzystują napastnicy. Pakiet antywirusowy automatycznie sprawdza integralność aplikacji podczas ich uruchamiania i blokuje je po wykryciu modyfikacji. Dla niedoświadczonych użytkowników KIS oferuje wizualne wskaźniki, które wyświetlają otwarte porty, przedstawiają wykres aktywności sieciowej aplikacji i liczą ruch.

Słowo eksperta. Antywirus plus firewall

Vartan Minasyan, Head of Product Development Group, Kaspersky Lab Bez zapory ogniowej skuteczność wszystkich innych metod ochrony będzie z pewnością zmniejszona. Typowym przypadkiem, w którym użycie zapory jest obowiązkowe, jest sytuacja, gdy komputer działa w sieci publicznej, na przykład w kawiarni. Jest również niezwykle przydatny w dużych sieciach, ponieważ pozwala odfiltrować niepotrzebne dane i połączenia, a tym samym poprawić wydajność. Nowoczesne pakiety zabezpieczeń stosują warstwowe podejście do ochrony transakcji i danych użytkowników. Wszystkie komponenty, takie jak firewall, antywirus, kontrola aplikacji, ochrona przed exploitami, ochrona bankowa itp. stale wymieniają między sobą informacje o podejmowanych decyzjach i procesach zachodzących na komputerze. Dlatego ważne jest, aby używać programu antywirusowego i zapory ogniowej tego samego producenta, ponieważ współpracując ze sobą zapewnią lepszy poziom ochrony niż komponenty różnych firm. Początkujący mogą uzyskać wstępną wiedzę na temat możliwości nowoczesnej zapory sieciowej (na przykład zawartej w Kaspersky Internet Security) w sekcji „Wsparcie” na stronie internetowej producenta: support.kaspersky.ru/8051.

Vartan Minasyan, Head of Product Development Group, Kaspersky Lab Bez zapory ogniowej skuteczność wszystkich innych metod ochrony będzie z pewnością zmniejszona. Typowym przypadkiem, w którym użycie zapory jest obowiązkowe, jest sytuacja, gdy komputer działa w sieci publicznej, na przykład w kawiarni. Jest również niezwykle przydatny w dużych sieciach, ponieważ pozwala odfiltrować niepotrzebne dane i połączenia, a tym samym poprawić wydajność. Nowoczesne pakiety zabezpieczeń stosują warstwowe podejście do ochrony transakcji i danych użytkowników. Wszystkie komponenty, takie jak firewall, antywirus, kontrola aplikacji, ochrona przed exploitami, ochrona bankowa itp. stale wymieniają między sobą informacje o podejmowanych decyzjach i procesach zachodzących na komputerze. Dlatego ważne jest, aby używać programu antywirusowego i zapory ogniowej tego samego producenta, ponieważ współpracując ze sobą zapewnią lepszy poziom ochrony niż komponenty różnych firm. Początkujący mogą uzyskać wstępną wiedzę na temat możliwości nowoczesnej zapory sieciowej (na przykład zawartej w Kaspersky Internet Security) w sekcji „Wsparcie” na stronie internetowej producenta: support.kaspersky.ru/8051.

Jak sprawdzić zaporę?

Po zainstalowaniu i skonfigurowaniu zapory należy sprawdzić skuteczność jej działania. W przeciwnym razie działanie zapory może nie być korzystne, ale szkodliwe. Korzystanie ze specjalnych witryn może pomóc w rozwiązaniu tego problemu - takich jak na przykład 2ip.ru/checkport, portscan.ru, pcflank.com/test.htm, tools-on.net/privacy.shtml?2. Ponadto CHIP zaleca stosowanie programów testowych (Test szczelności): AWFT, PCFlank Test szczelności, tester 2ip Firewall lub inne podobne. Możesz również użyć skanerów podatności, takich jak XSpider, eEye Retina Network Security Scanner, Nmap, lub uruchomić jeden z nich na komputerze w Twojej sieci i przeskanować wewnętrzny zakres IP chronionej sieci lokalnej.